Windows应急响应手册-8

Windows应急响应手册-8

本文来自NOP Team非持续性事件

0x00 简介 ¶

持续性的挖矿、远控后门等可以通过直接排查发现,但是在实际工作中,很多恶意行为(访问恶意域名、连接恶意IP)只集中出现了几次,无法直接通过网络连接找到恶意进程及文件或者有些恶意程序处置结束后,无法确定是否已经清理完整 可以通过一段网络监控来解决

0x01 固定证据 ¶

在发生任何安全事件时,确定安全事件真实存在以后,第一步都建议固定证据,固定证据一般有以下几种类型,受害单位可以根据实际需求选择

- 系统快照 - 一般云环境比较方便这么做

- 磁盘取证

- 针对性取证 - 例如日志文件、网络信息、数据库等

- 内存取证

系统快照 ¶

这种主要是云环境或虚拟化环境比较方便,目前似乎这类方式取证出来的内容都会丢失内存信息,属于是关机-快照-导出

虚拟机软件似乎支持例如暂停、冻结等功能,具体根据实际情况决定

磁盘取证 ¶

磁盘取证有很多工具可以考虑

- dd

- FTK Imager

针对性取证 ¶

这部分推荐我们自己的 NOPTrace-Collector

我们还推出了一套数字取证和应急响应规范,可以根据此规范自己开发取证程序

内存取证 ¶

- DumpIt

- FTK Imager

取证后,对证据进行分析时,需要先单独复制一份,保持所有安全人员分析的基础是相同的

0x02 确定目标域名或IP ¶

如果目标域名或者IP是某一知名组织的,可以将该组织或者种类病毒的域名和IP都收集进行监控

收集到域名或IP后可以先考虑使用内存搜索工具进行搜索试试,说不定有惊喜 具体查看 小技巧 -> 0x03 内存中搜索字符串

0x03 修改域名解析记录 ¶

修改恶意域名的解析记录目的主要有两个:

- 阻断控制,防止二次伤害

- 得到固定的IP解析记录,防止攻击者把域名下架或者改变解析到的IP

修改域名解析记录有两个途径:

- 在内网DNS服务器中集中修改(如果内网有DNS服务器)

- 修改 hosts 文件 (推荐)

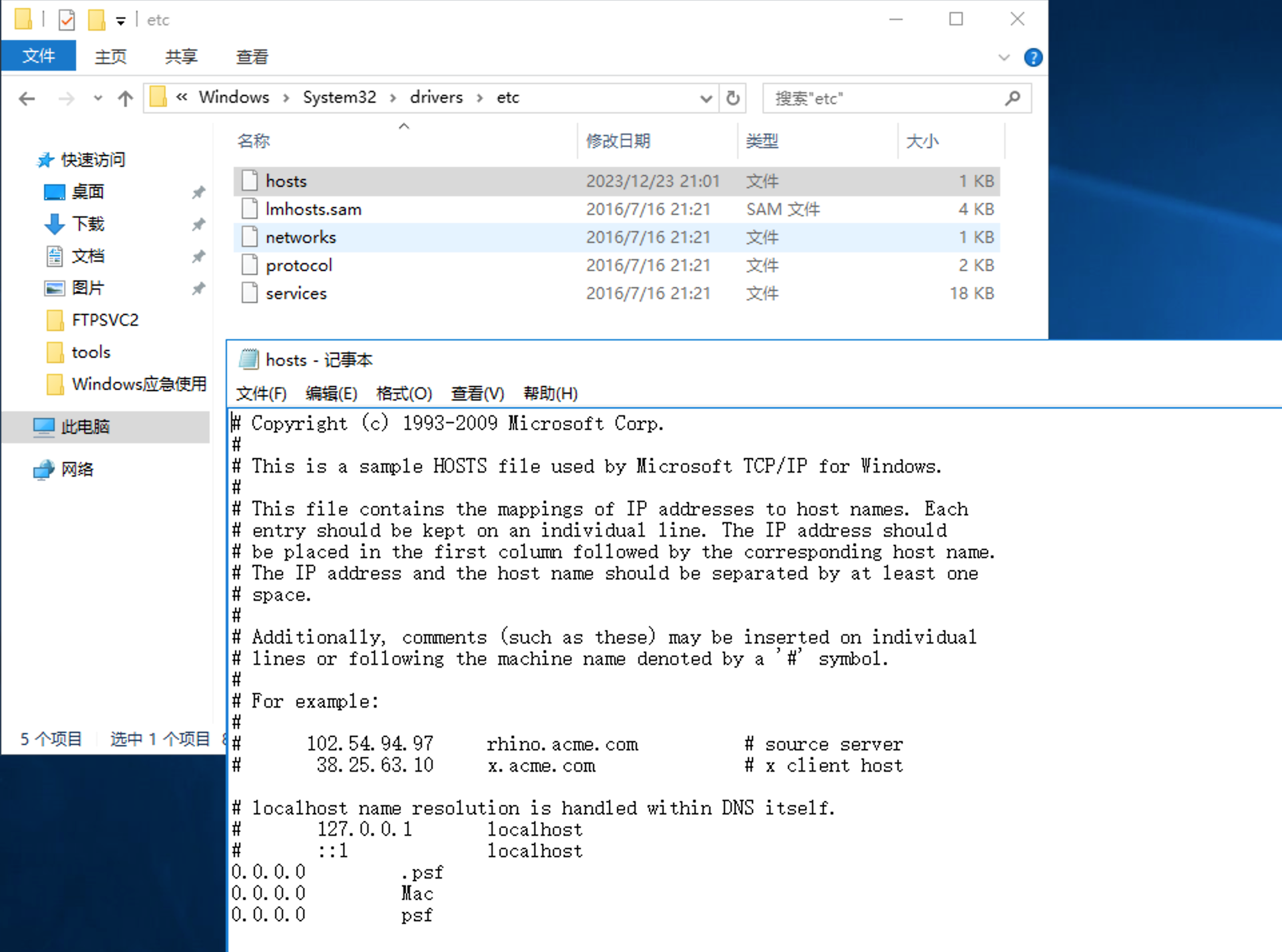

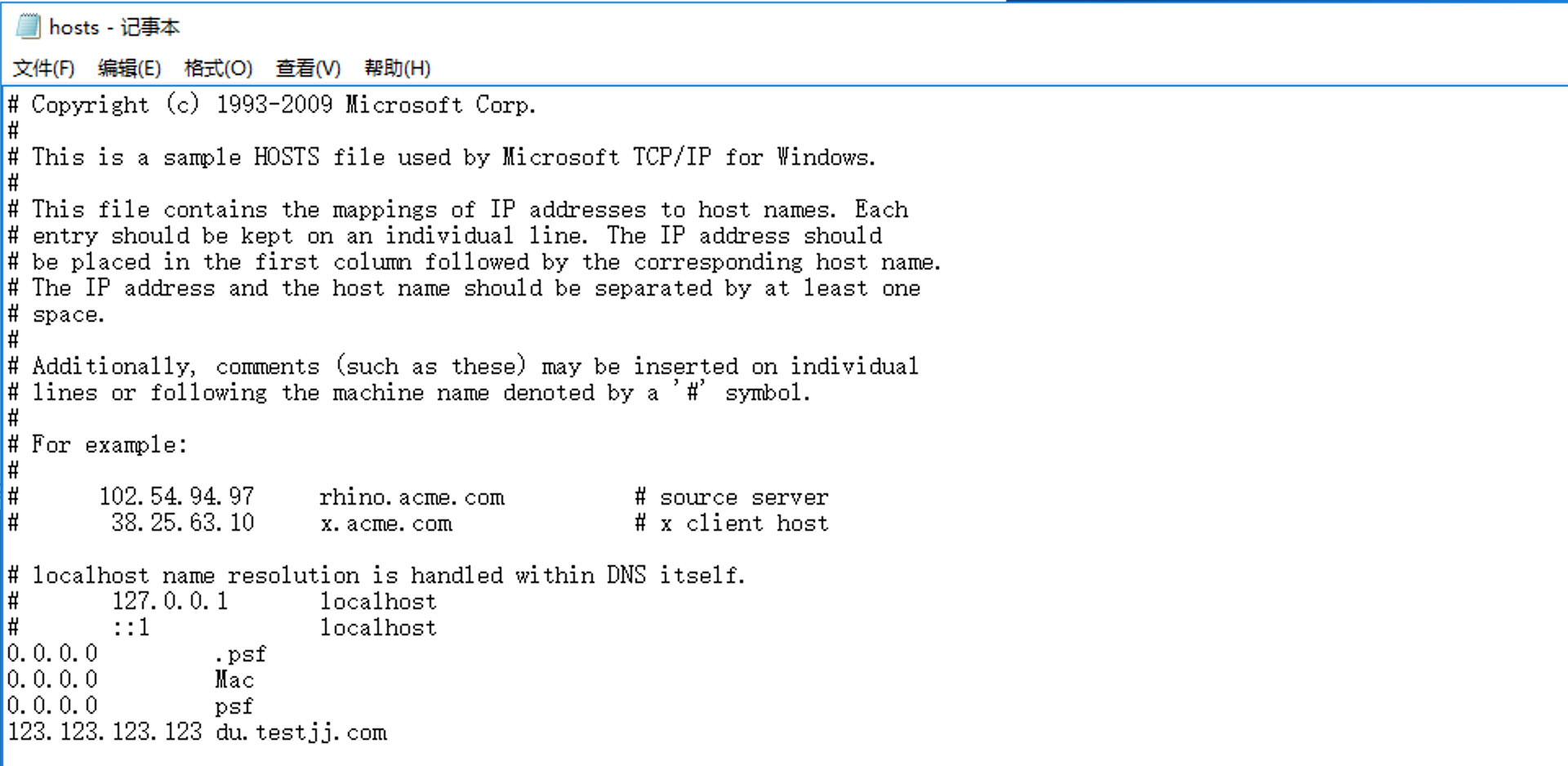

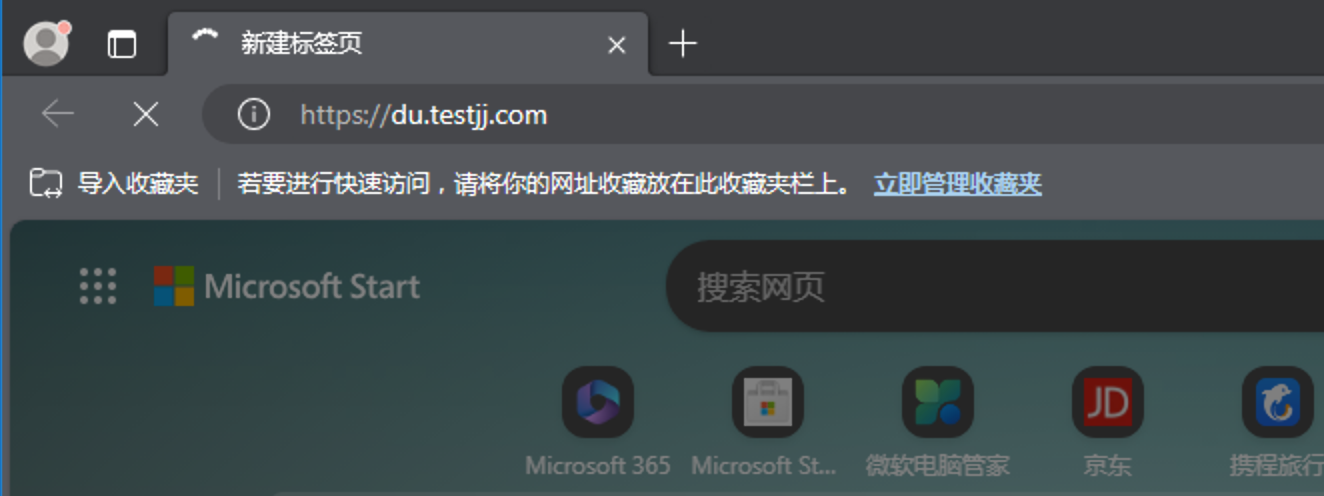

以恶意域名 du.testjj.com 为例

通过修改 C:\Windows\System32\drivers\etc\hosts 将 du.testjj.com 解析IP修改为 123.123.123.123

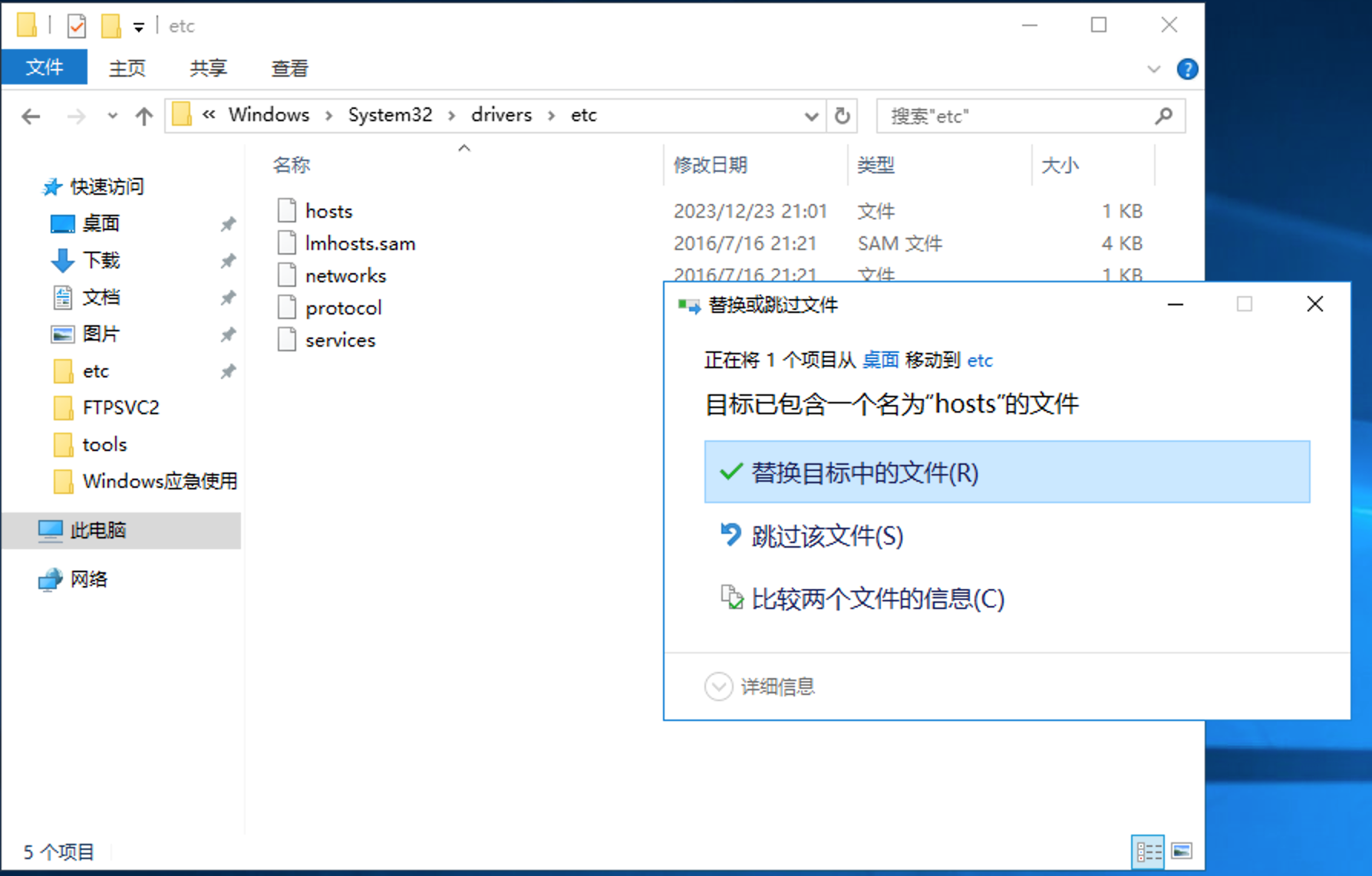

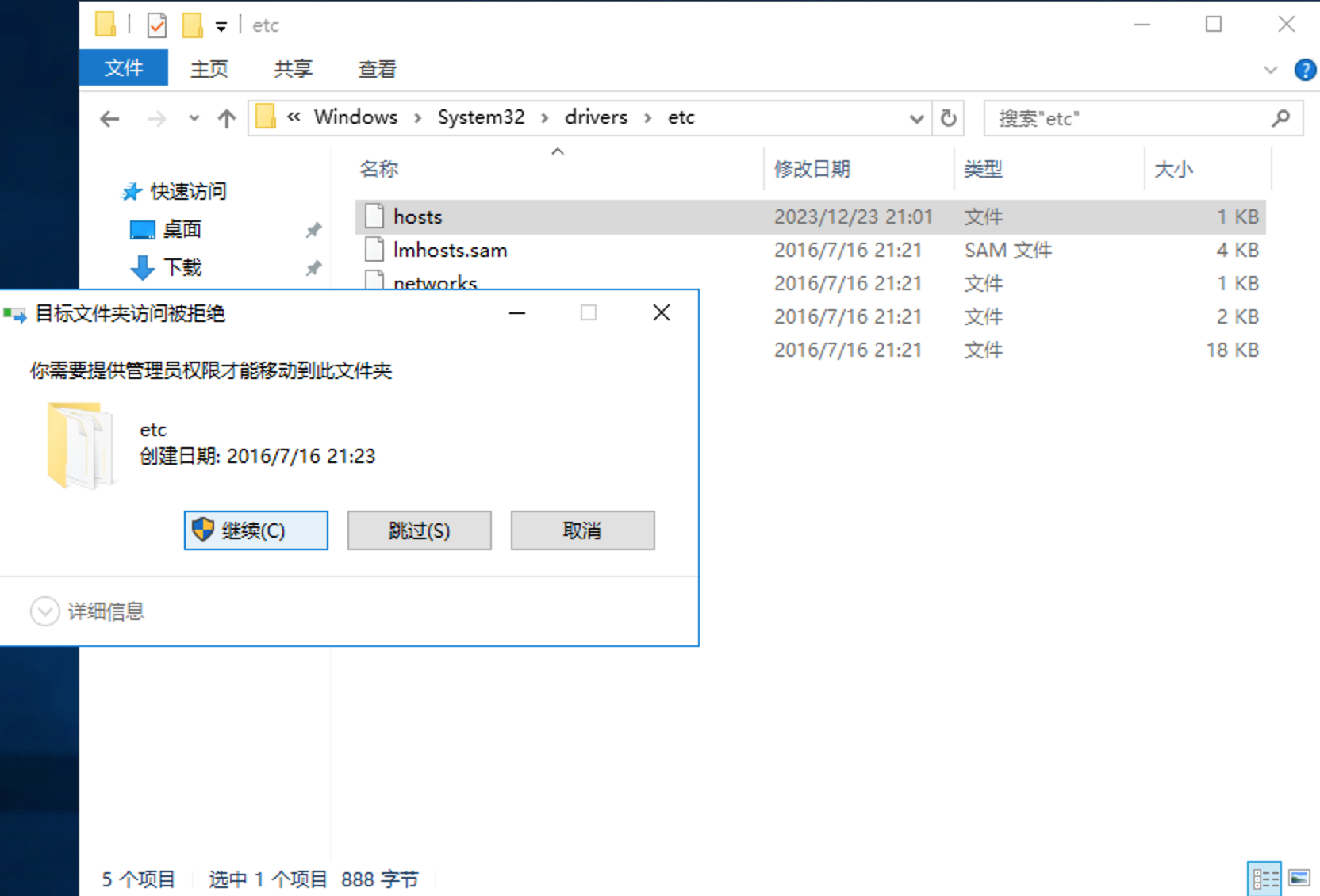

直接修改 hosts 无法保存,可以先保存到桌面,之后拖进去覆盖原来的 hosts 文件

0x04 设置监控程序 ¶

很多客户不允许在服务器上安装监控程序(例如 sysmon),但是对于可审计的脚本倒是可以在审计后执行,因此这里主要以脚本为主

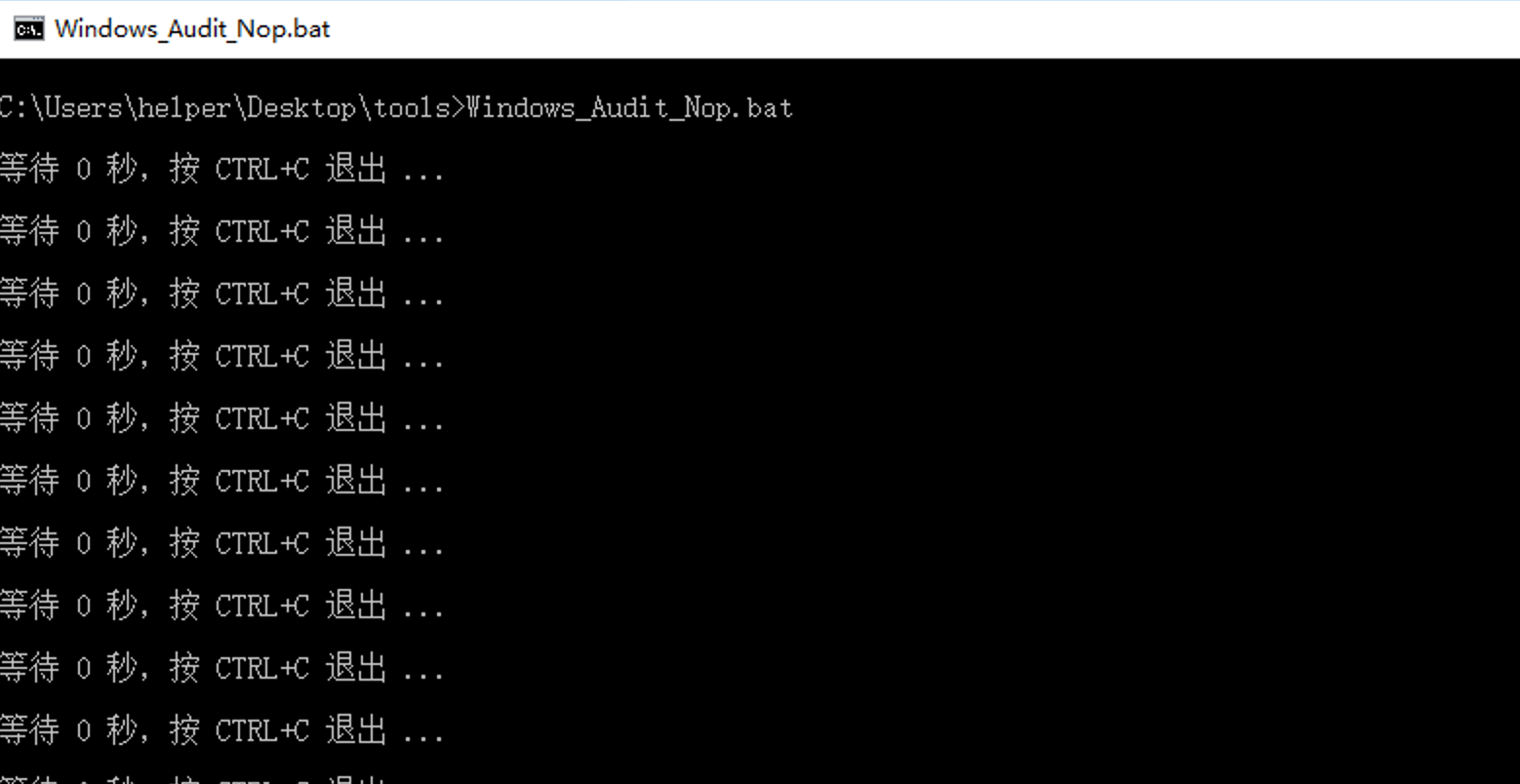

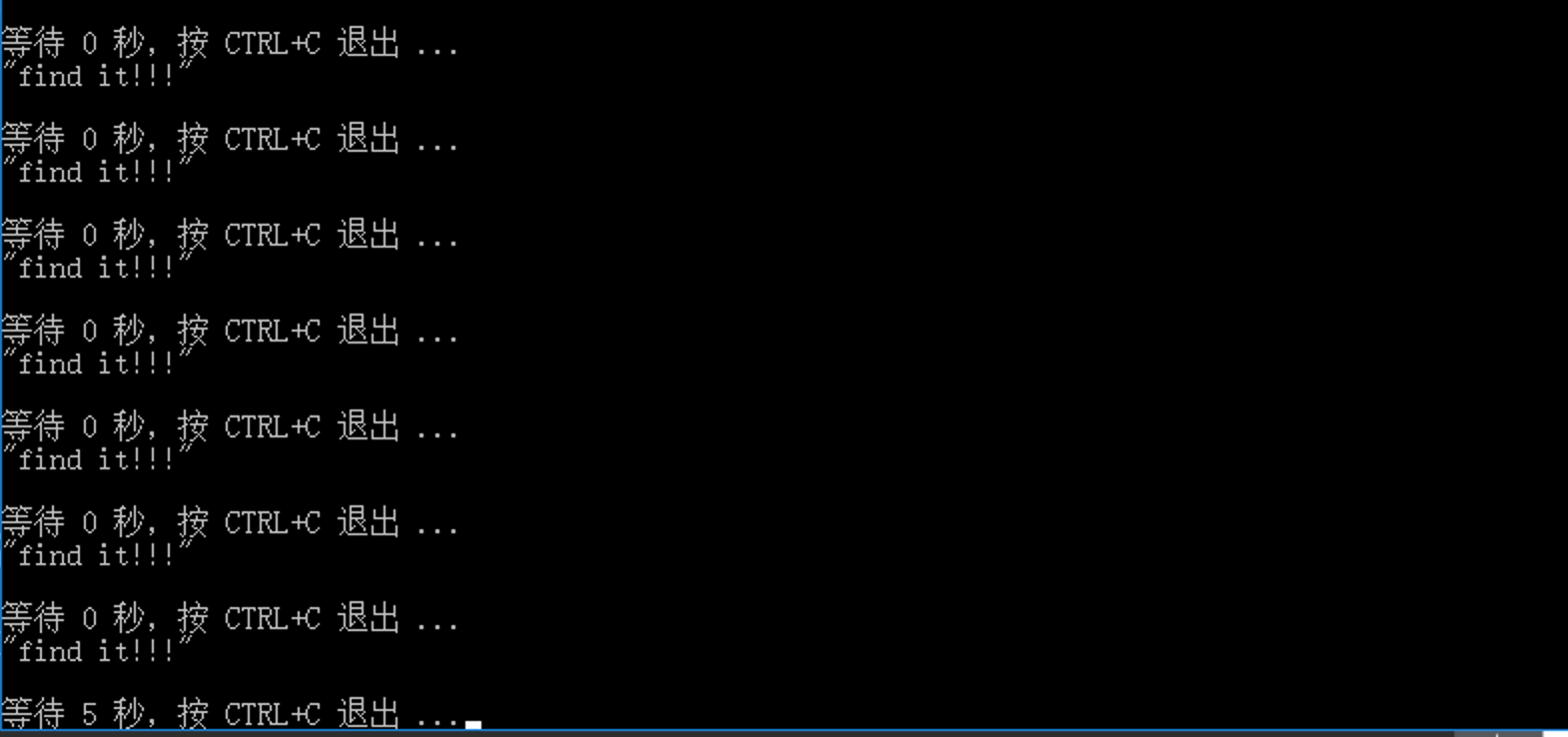

Windows_Audit_Nop.bat

@echo off |

如果可以安装监控程序,那还是更推荐 sysmon https://learn.microsoft.com/zh-cn/sysinternals/downloads/sysmon

0x05 等待恶意程序执行 ¶

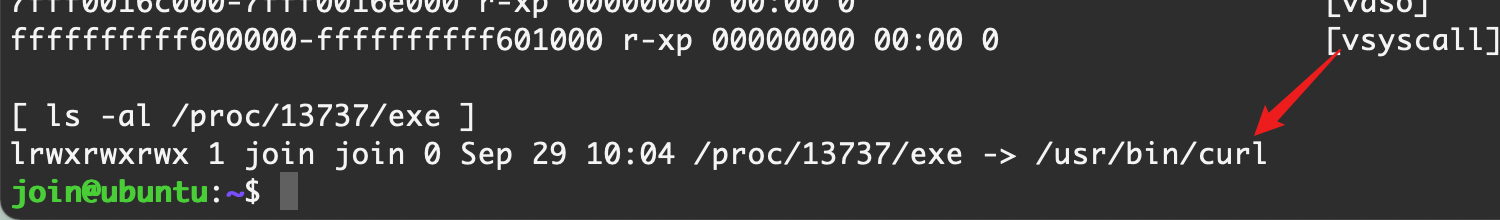

通过浏览器访问恶意域名 du.testjj.com ,模拟恶意程序

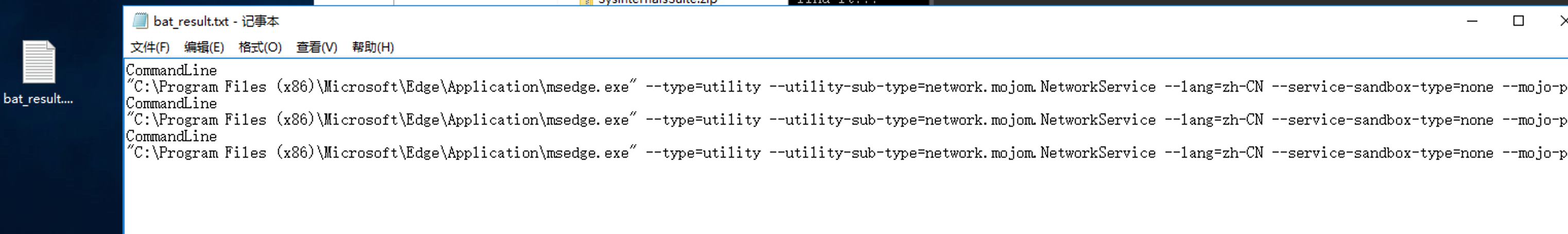

监控程序成功捕获到恶意连接

在桌面生成了结果文件

CommandLine ExecutablePath Name ProcessId |

捕获到了恶意文件位置、启动参数、 pid 等信息

0x06 确定进程启动时间 ¶

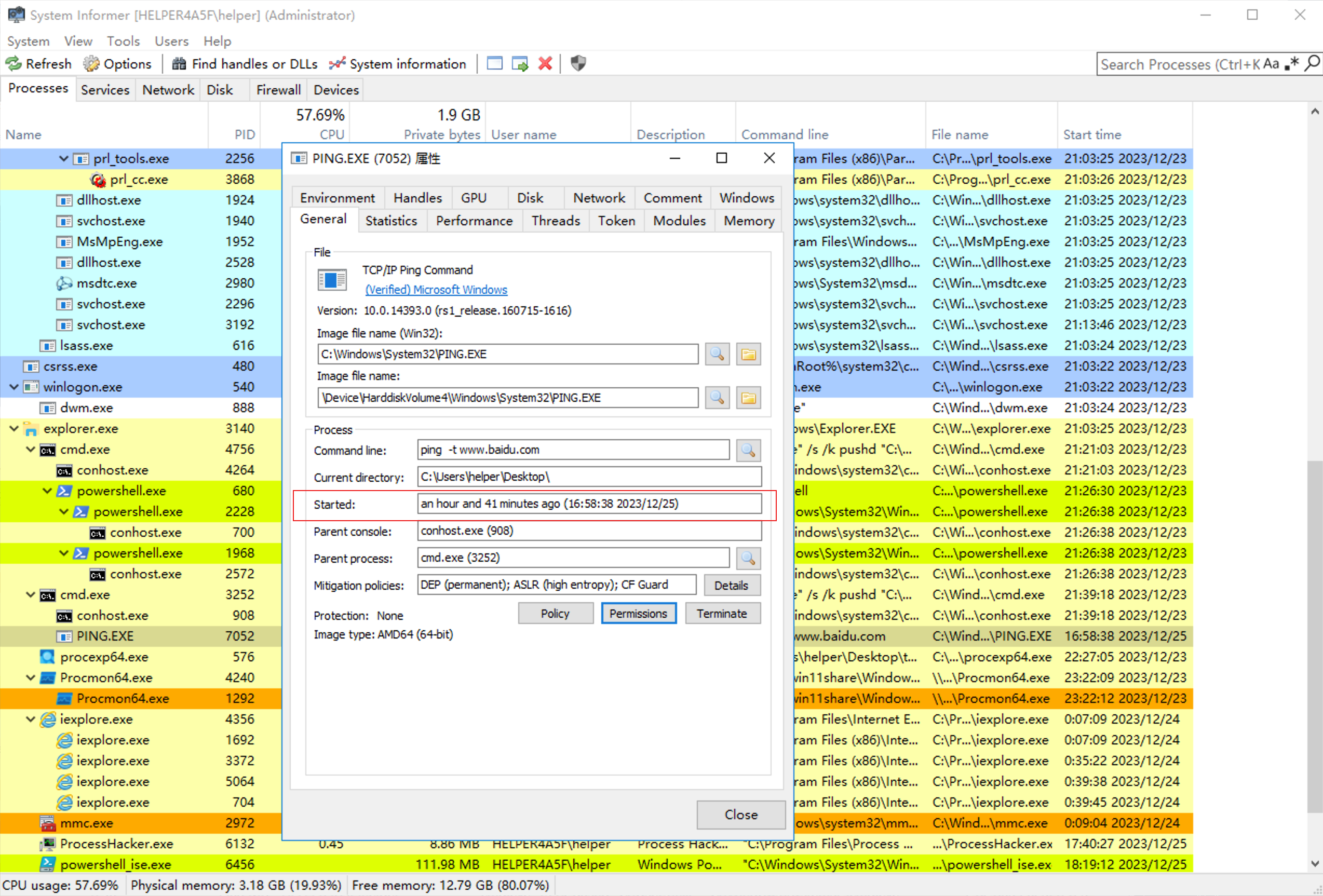

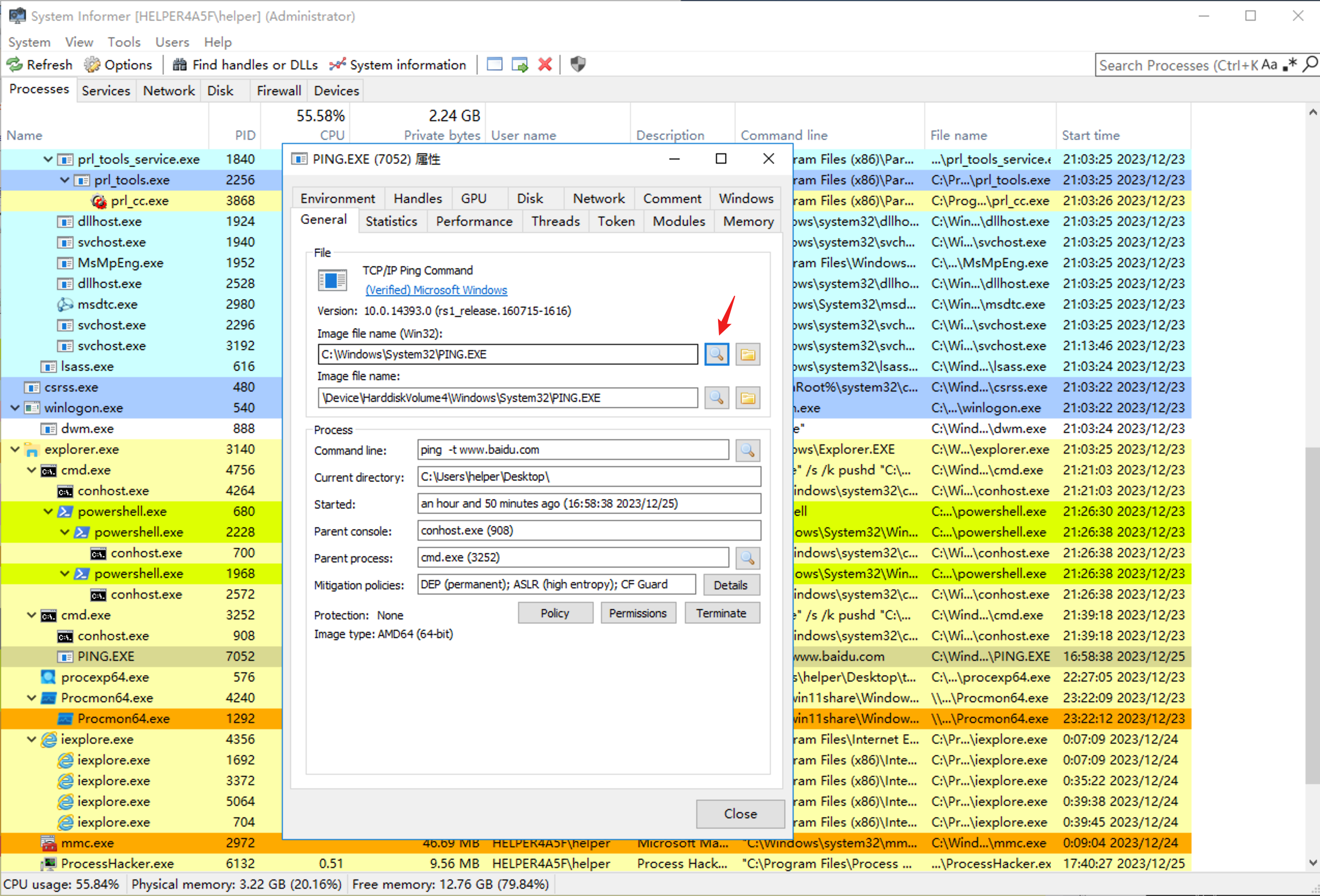

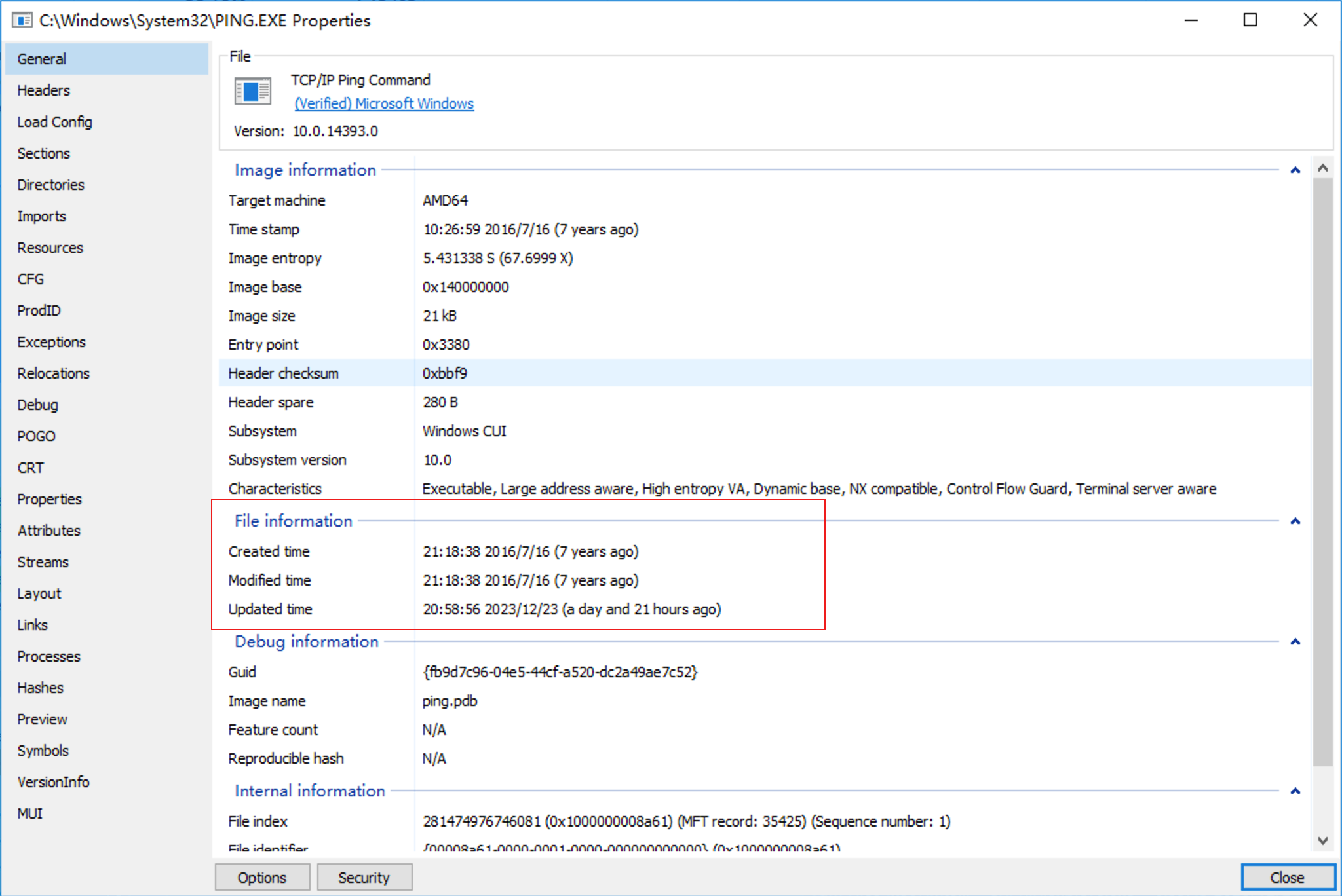

这一步骤的主要意义在于对比进程启动时间与恶意文件的相关时间,确定在进程启动后,该文件是否修改过。 根据上述信息简单判断一下启动该异常进程的文件是否为我们找到的文件

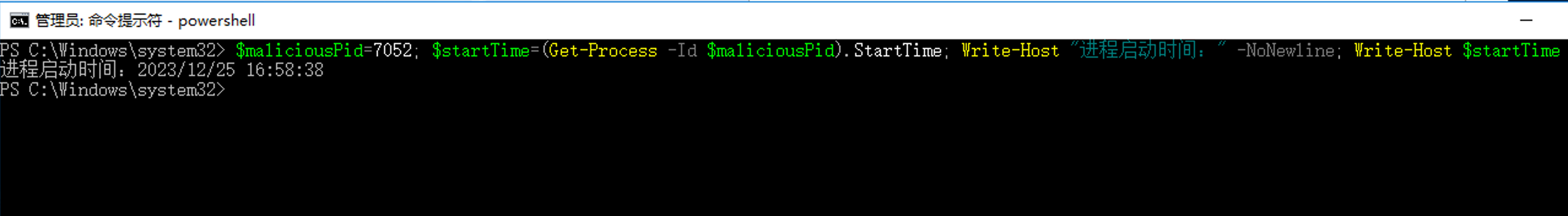

1. Powershell ¶

# 代码版 |

# 压缩成一条命令 |

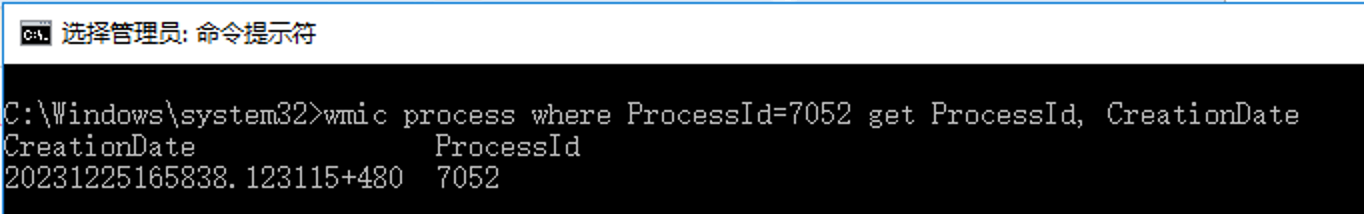

2. wmic ¶

wmic process where ProcessId=<进程PID> get ProcessId, CreationDate |

wmic 的显示格式不是很友好,但是依旧可读,而且更详细

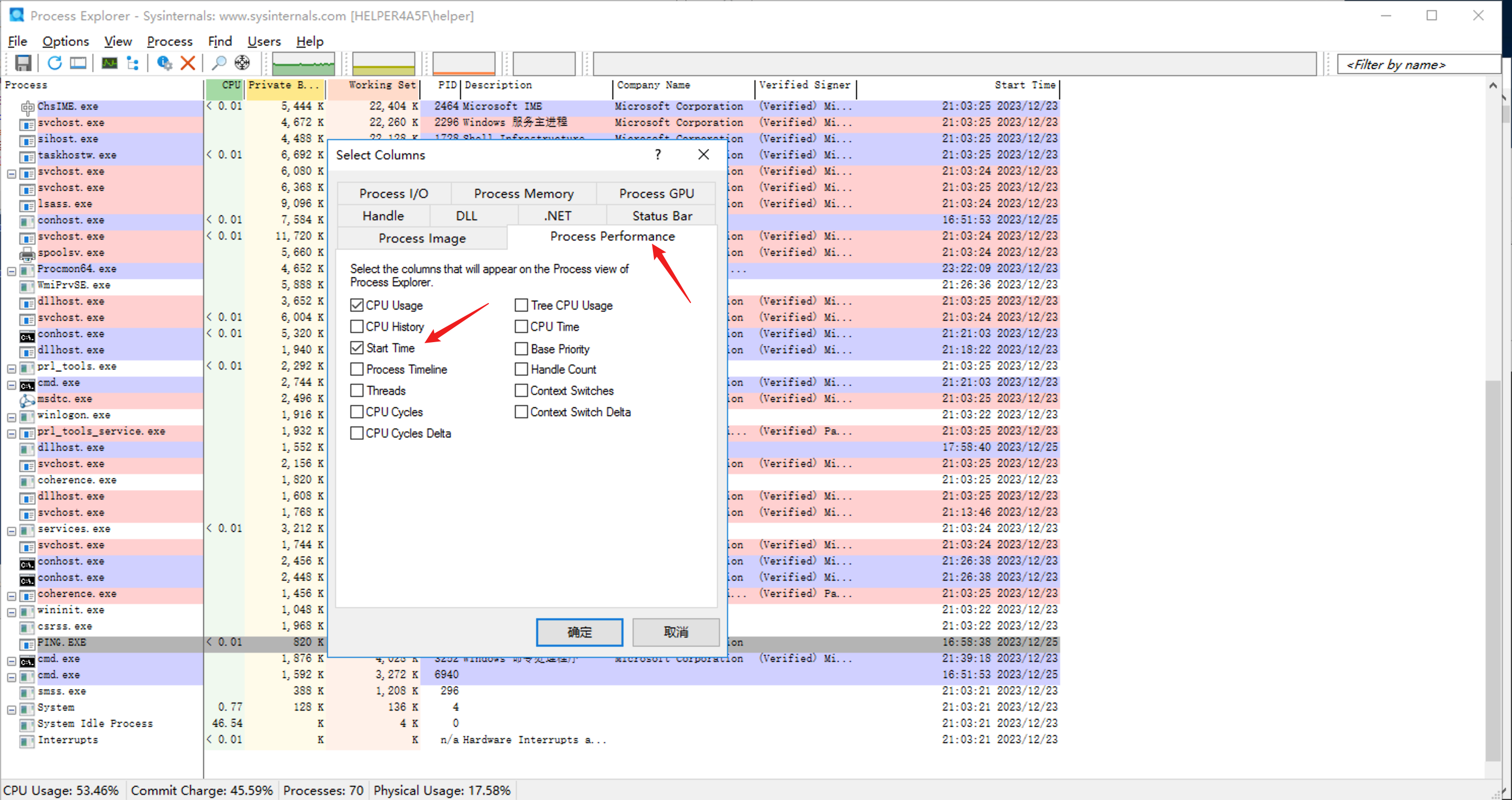

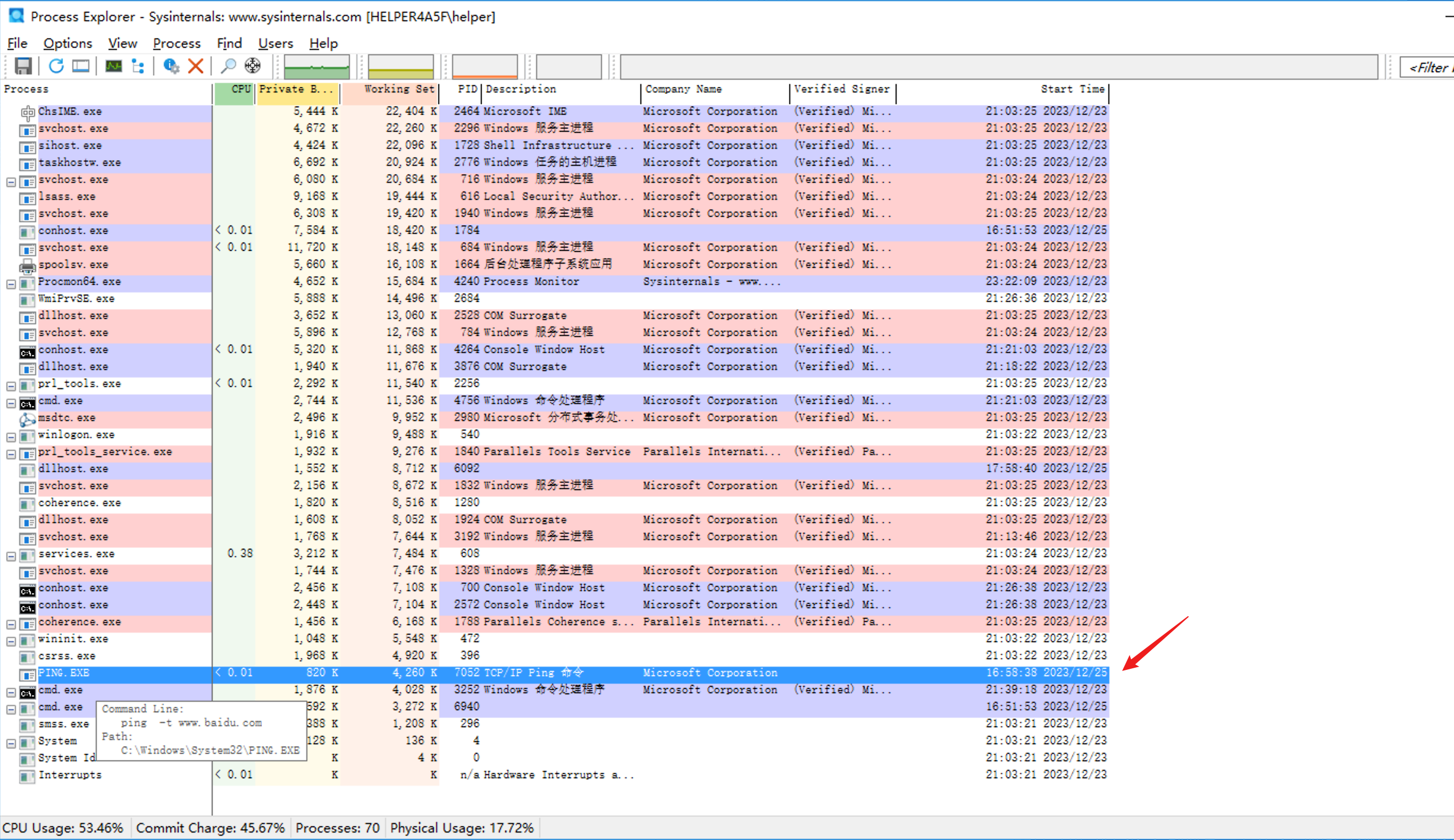

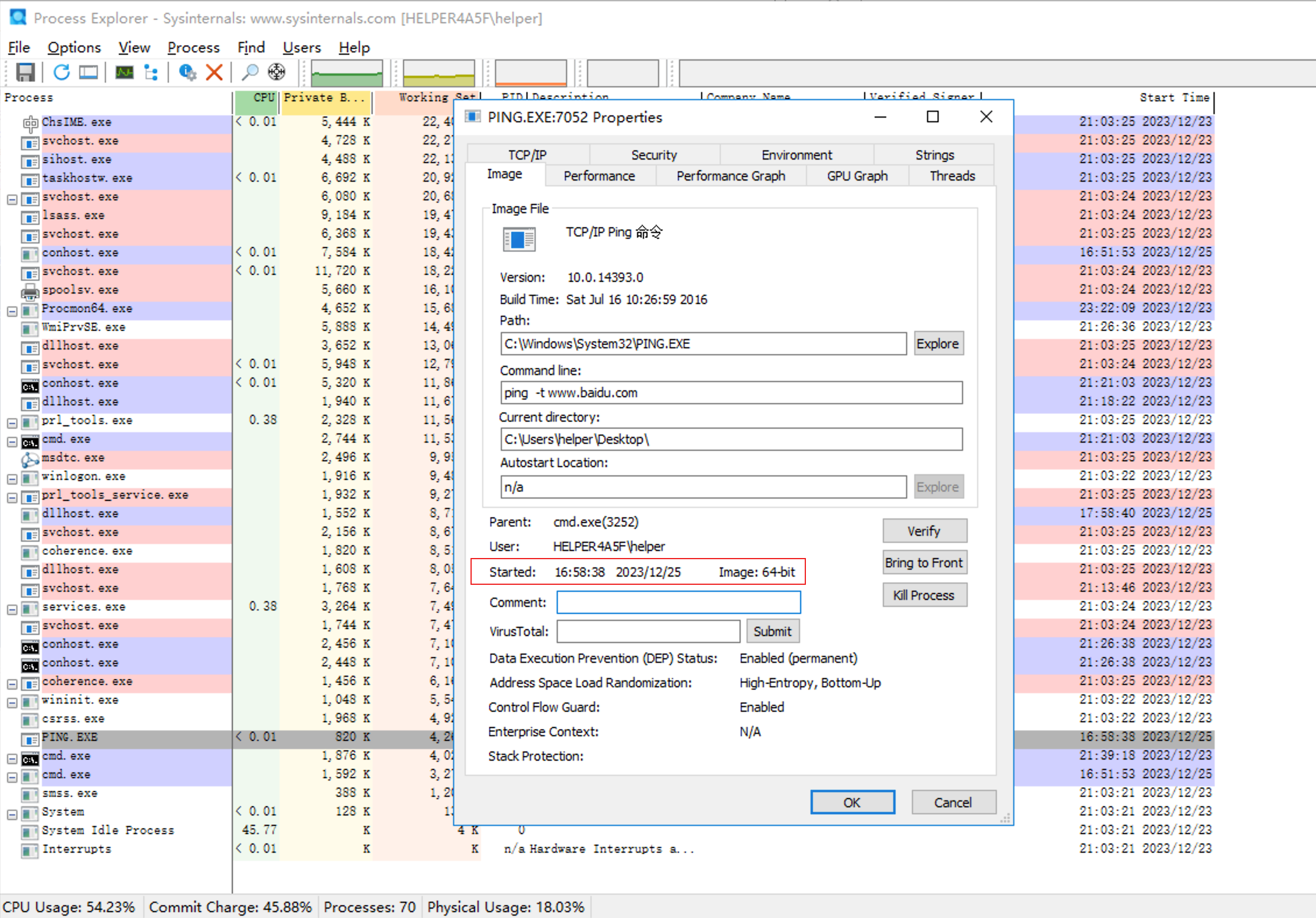

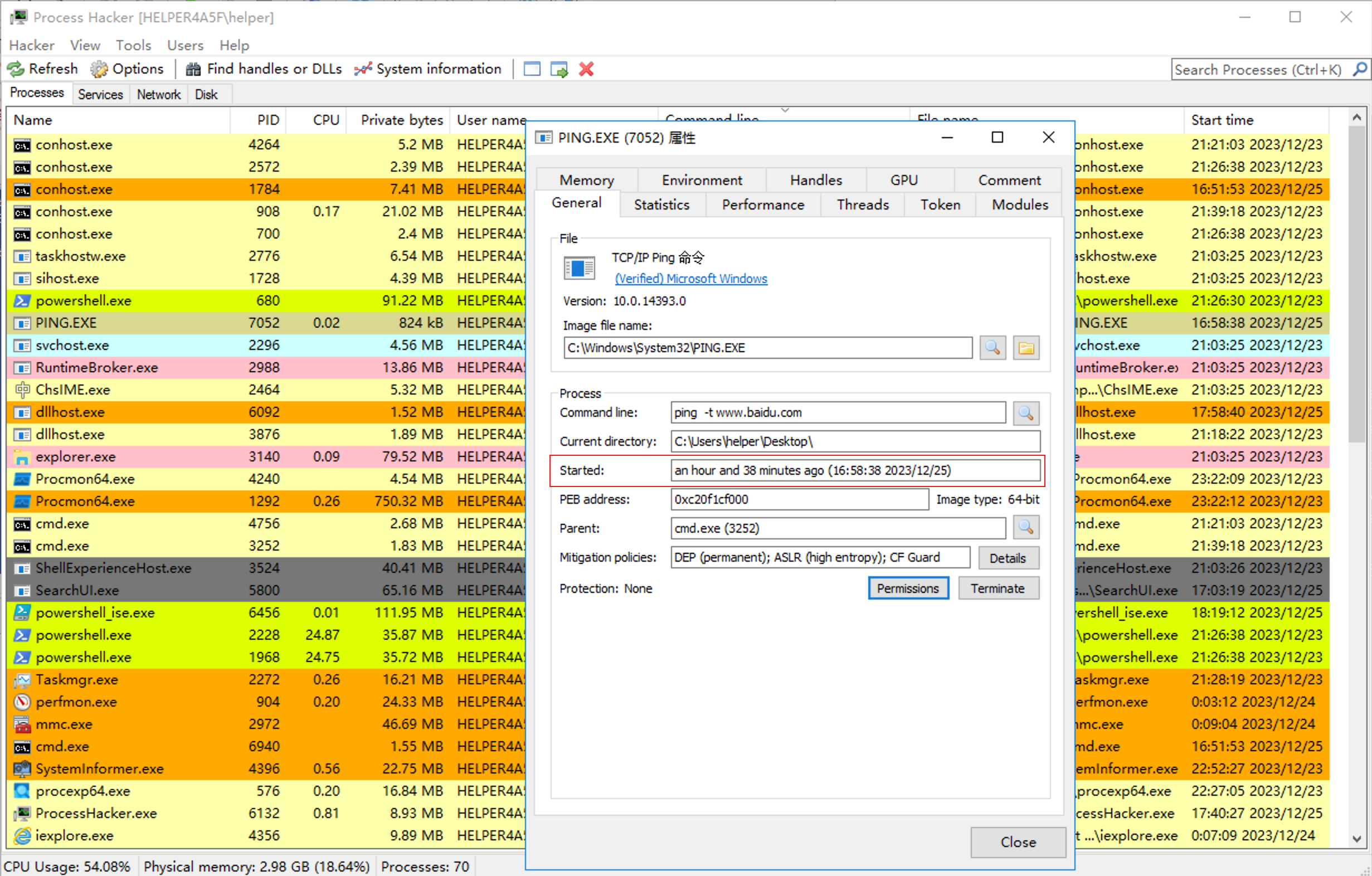

3. Process Explorer ¶

当然还是可以通过右键属性的方式查看

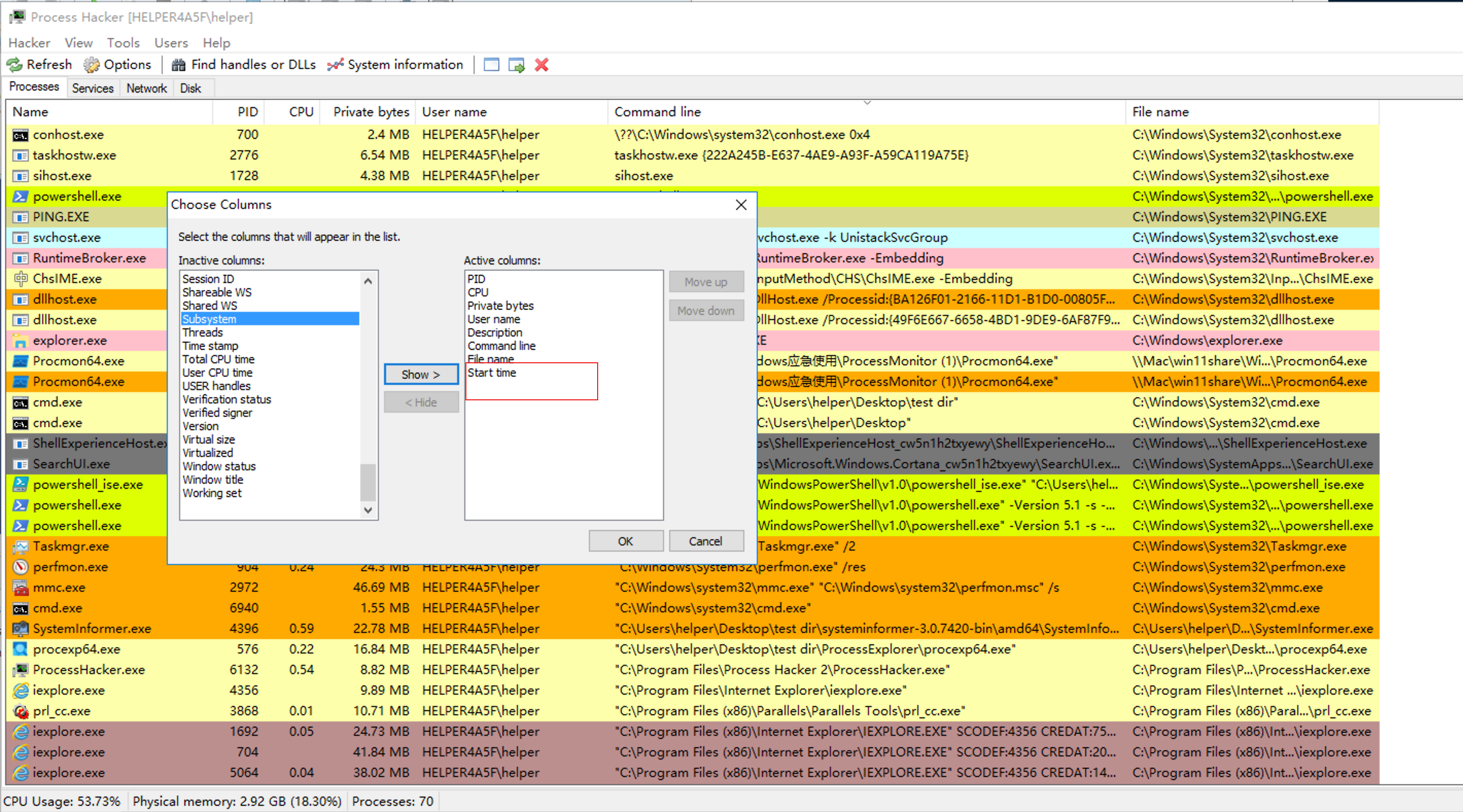

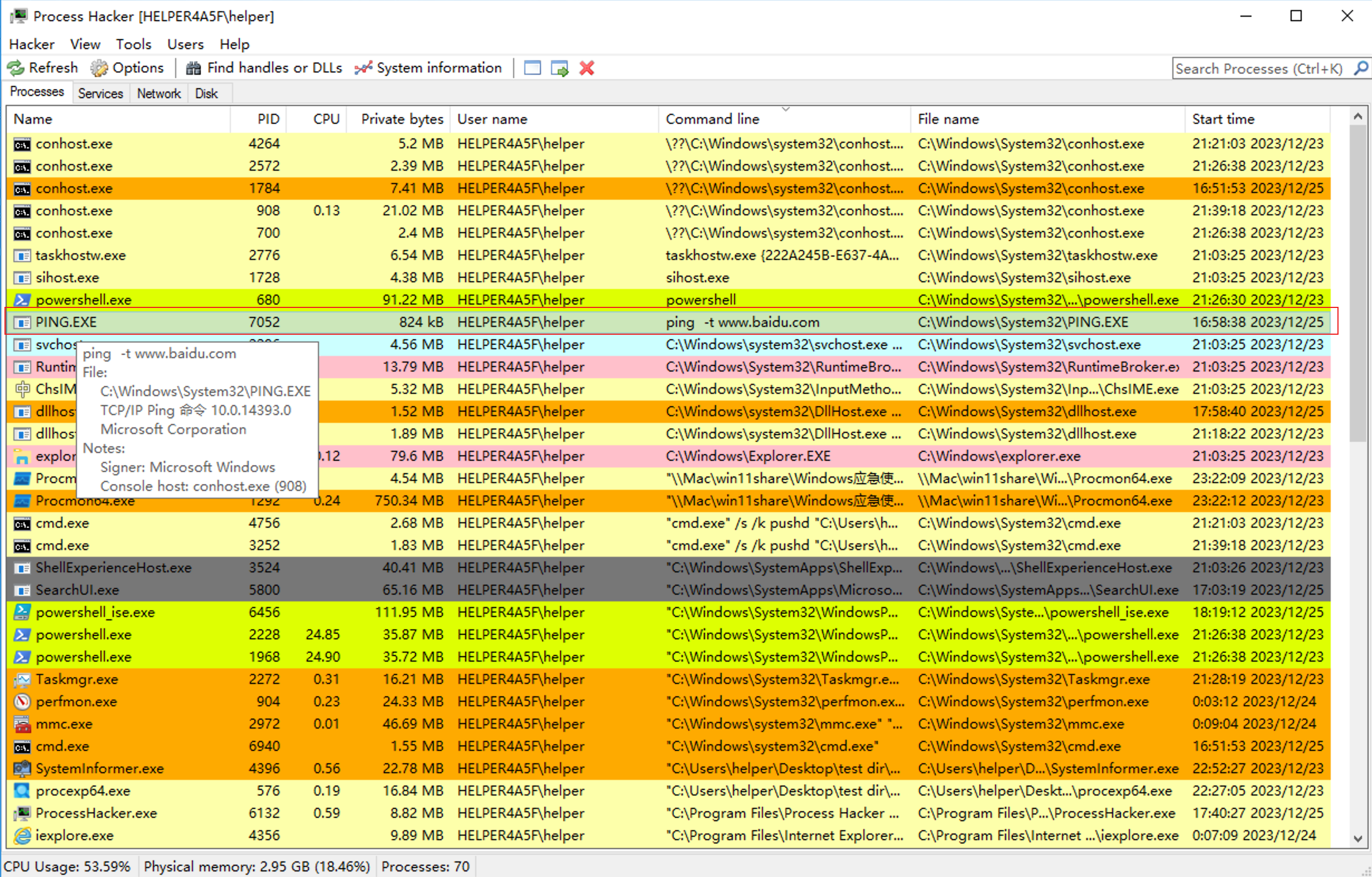

4. Process Hacker ¶

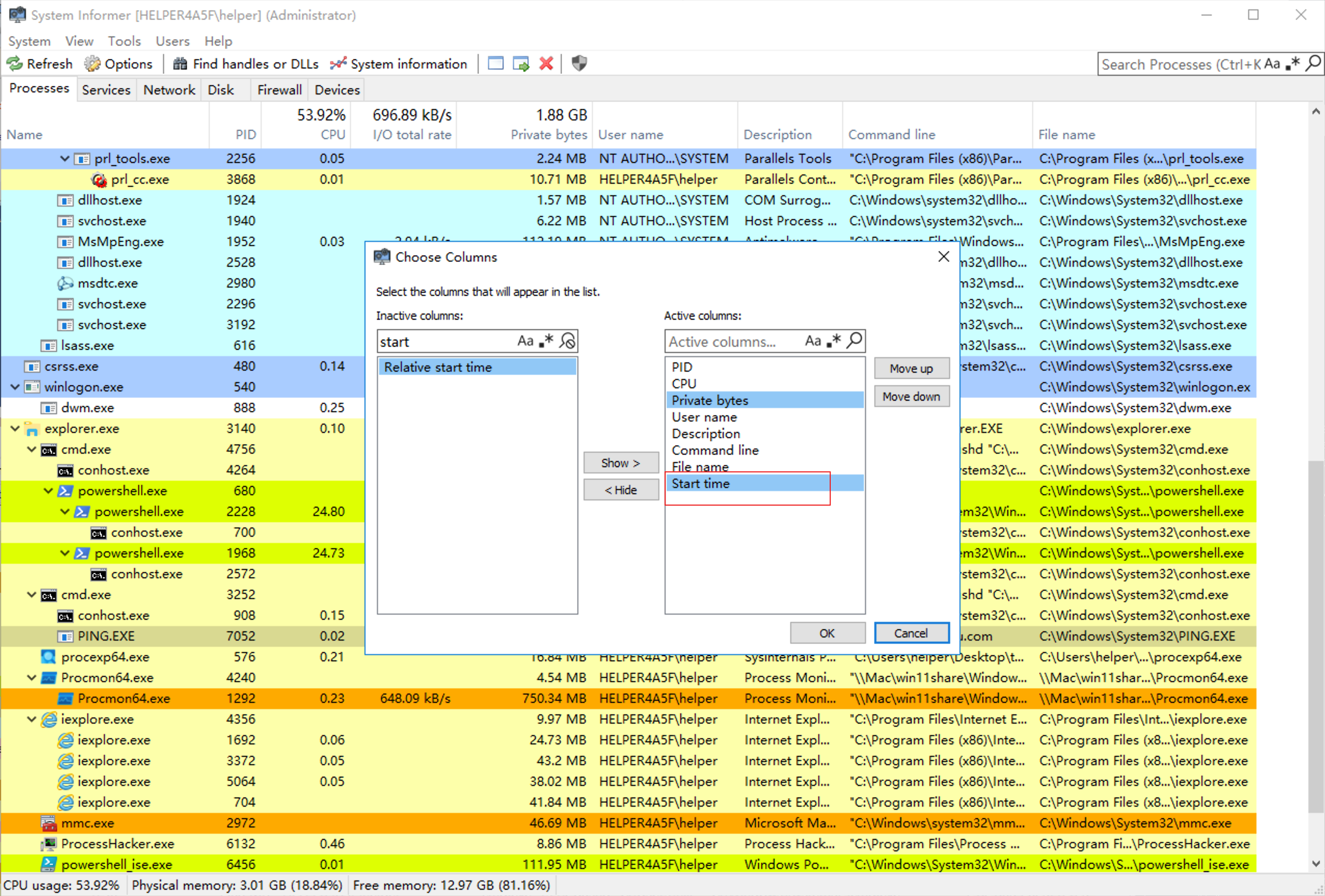

5. System Informer ¶

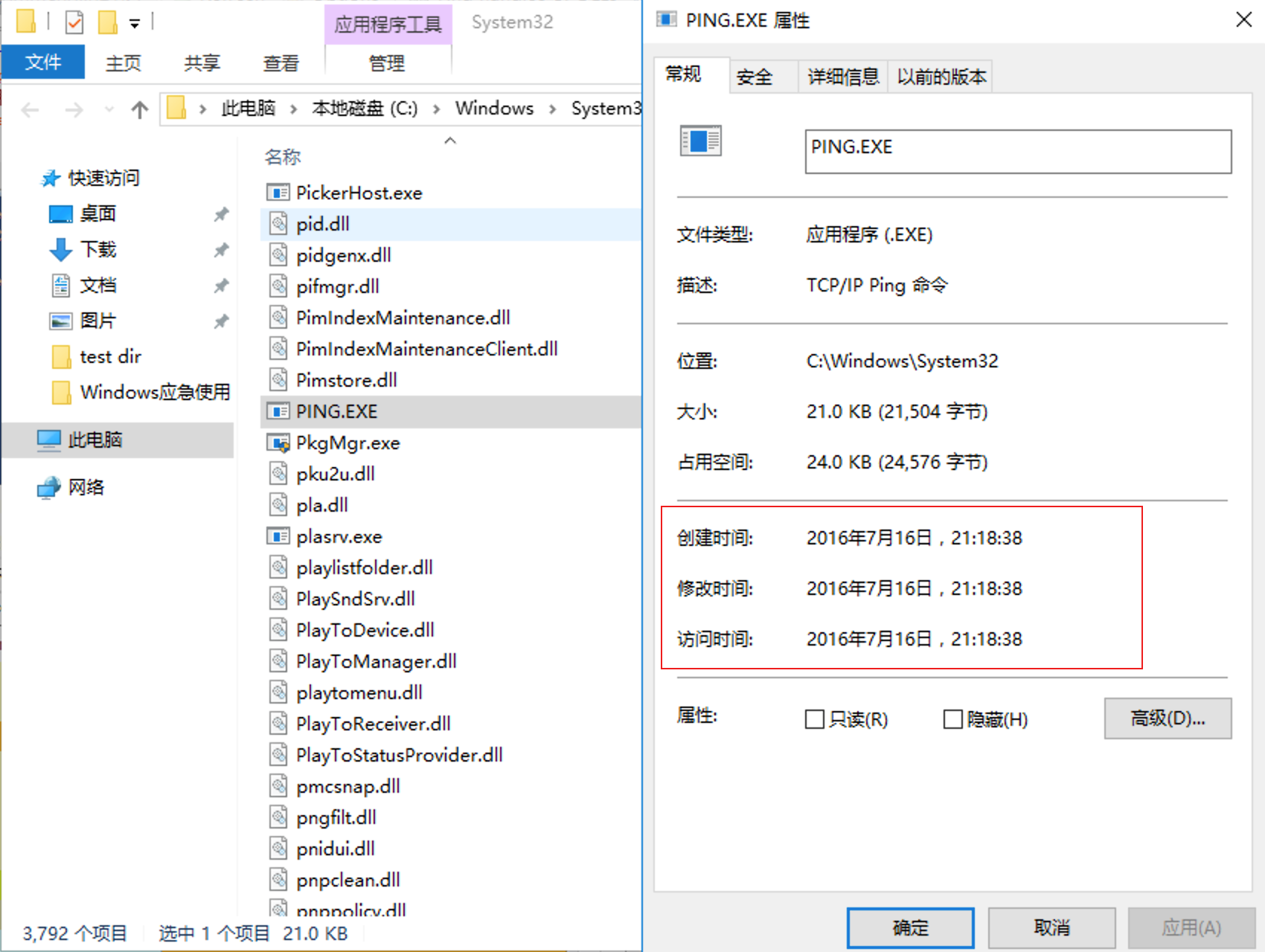

6. 获取异常文件的时间信息 ¶

文件浏览器

Process Explorer

0x07 处理异常进程 ¶

1. 恶意文件样本采样 ¶

在 Windows 上这个就简单多了,可以直接通过网络或者 U 盘等介质进行取样

2. 威胁分析 ¶

既然有了恶意样本,可以通过人工或在线平台进行分析

- 微步云沙箱

- Virustotal

- virscan

- 哈勃

- jotti

- scanvir

- 魔盾

- HYBRID

- 奇安信情报沙箱

- 大圣云沙箱检测系统

- YOMI

- 360沙箱云

- 安恒云沙箱

3. 寻找病毒分析报告 ¶

- 深信服EDR团队安全情报分析

- 火绒安全最新资讯

- 安全客

- Freebuf

- 微步在线 X 情报社区

- 安天

- …

4. 进程查杀 ¶

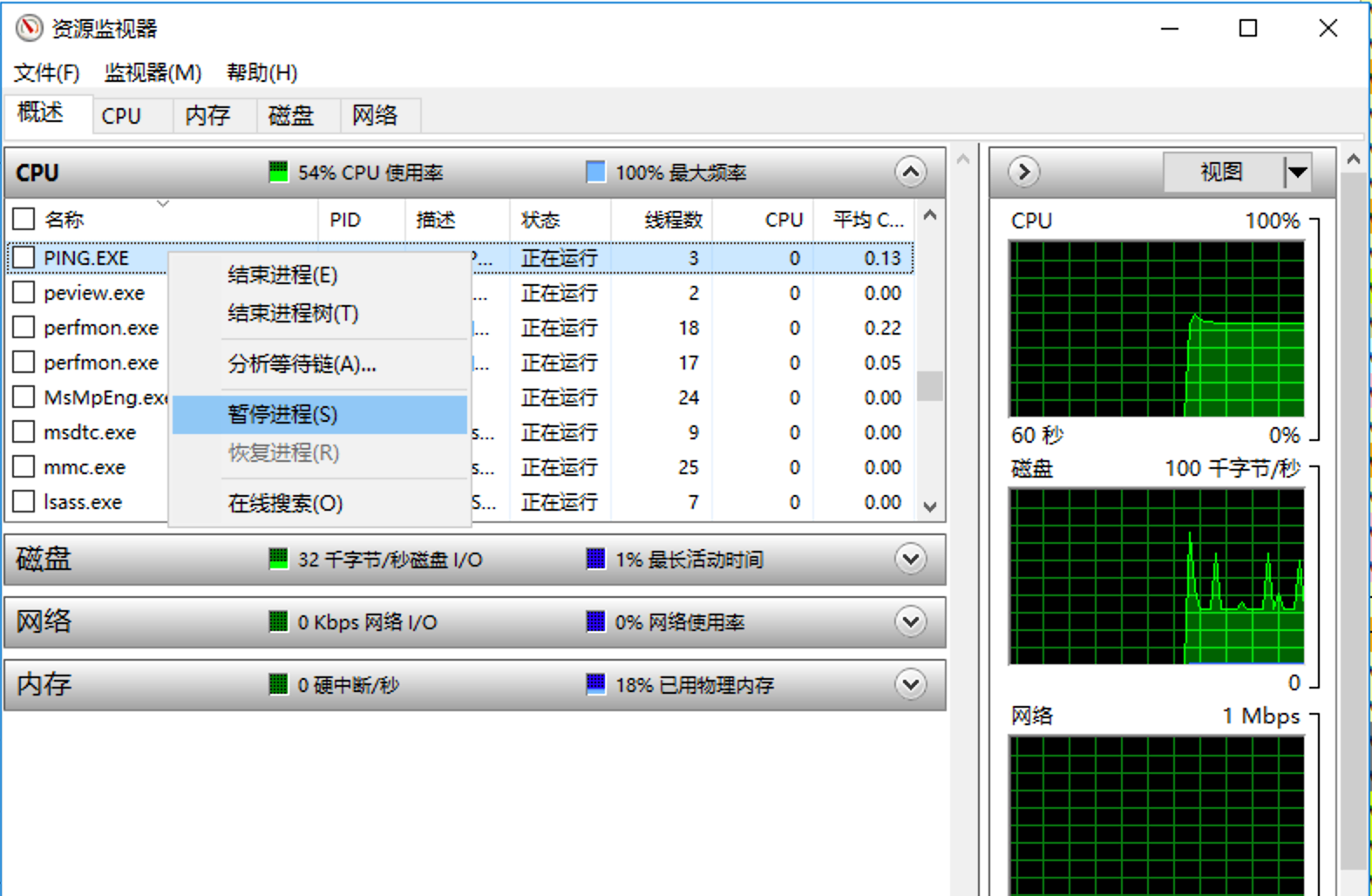

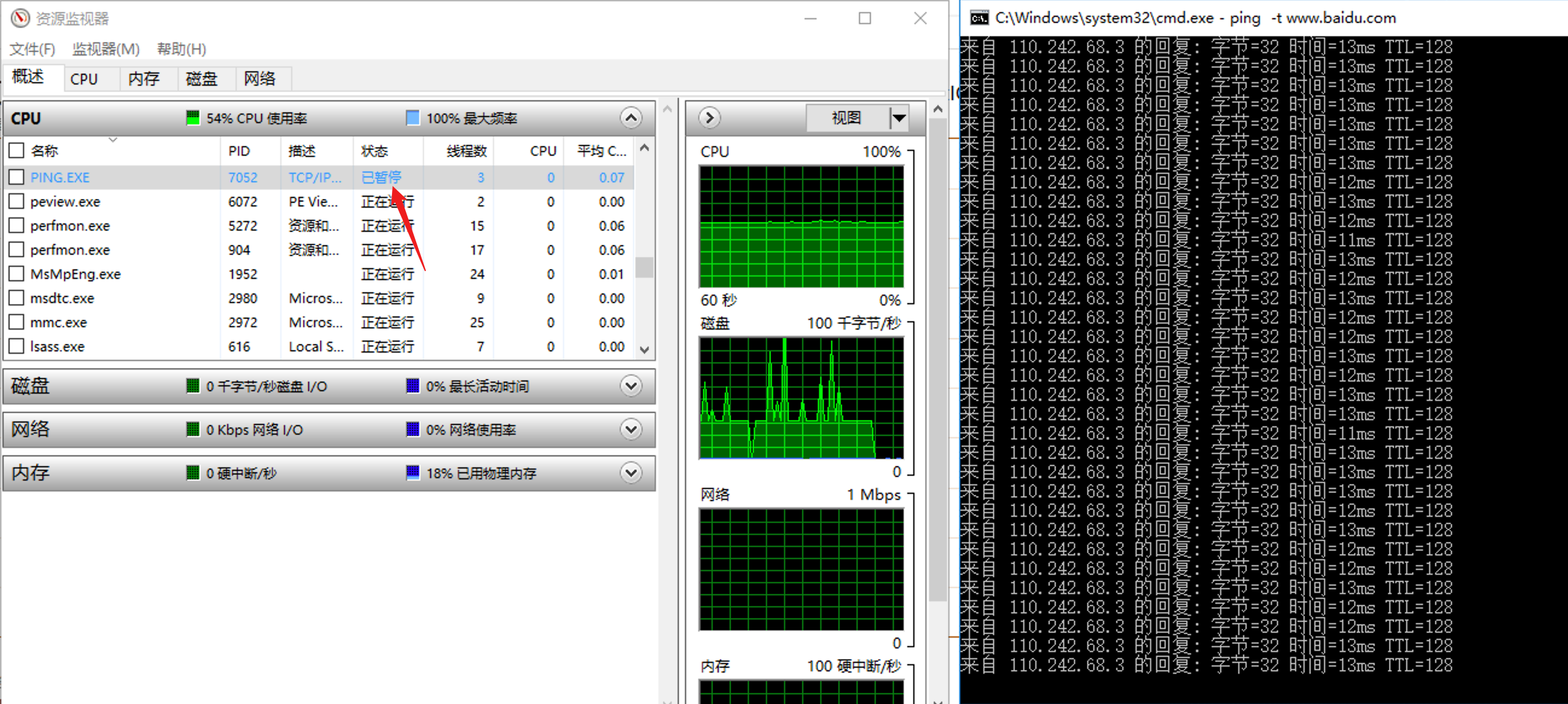

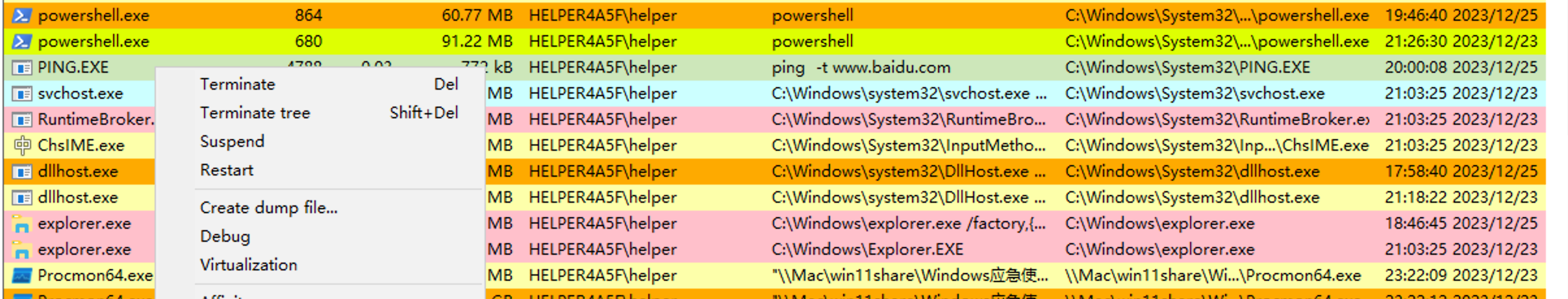

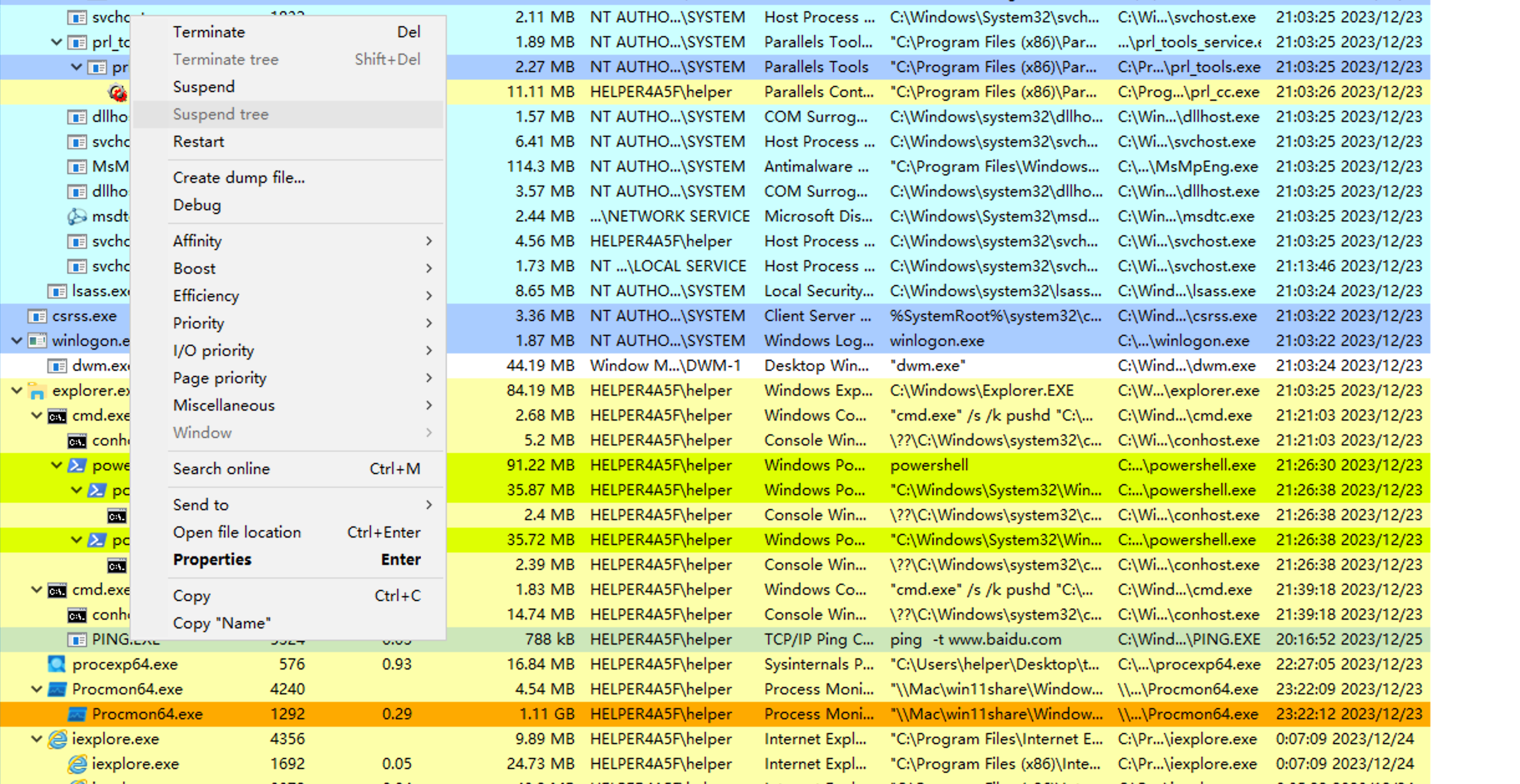

我们不仅可以杀死进程及进程树,还可以让进程暂停( suspend )或者进程重启 进程查杀是一个危险操作,所以可以考虑先暂停,看看是否符合预期,再决定是否杀死进程 需要注意的是,即使暂停了进程,该进程的网络连接不见得会断,一般情况下无法发送和接收数据

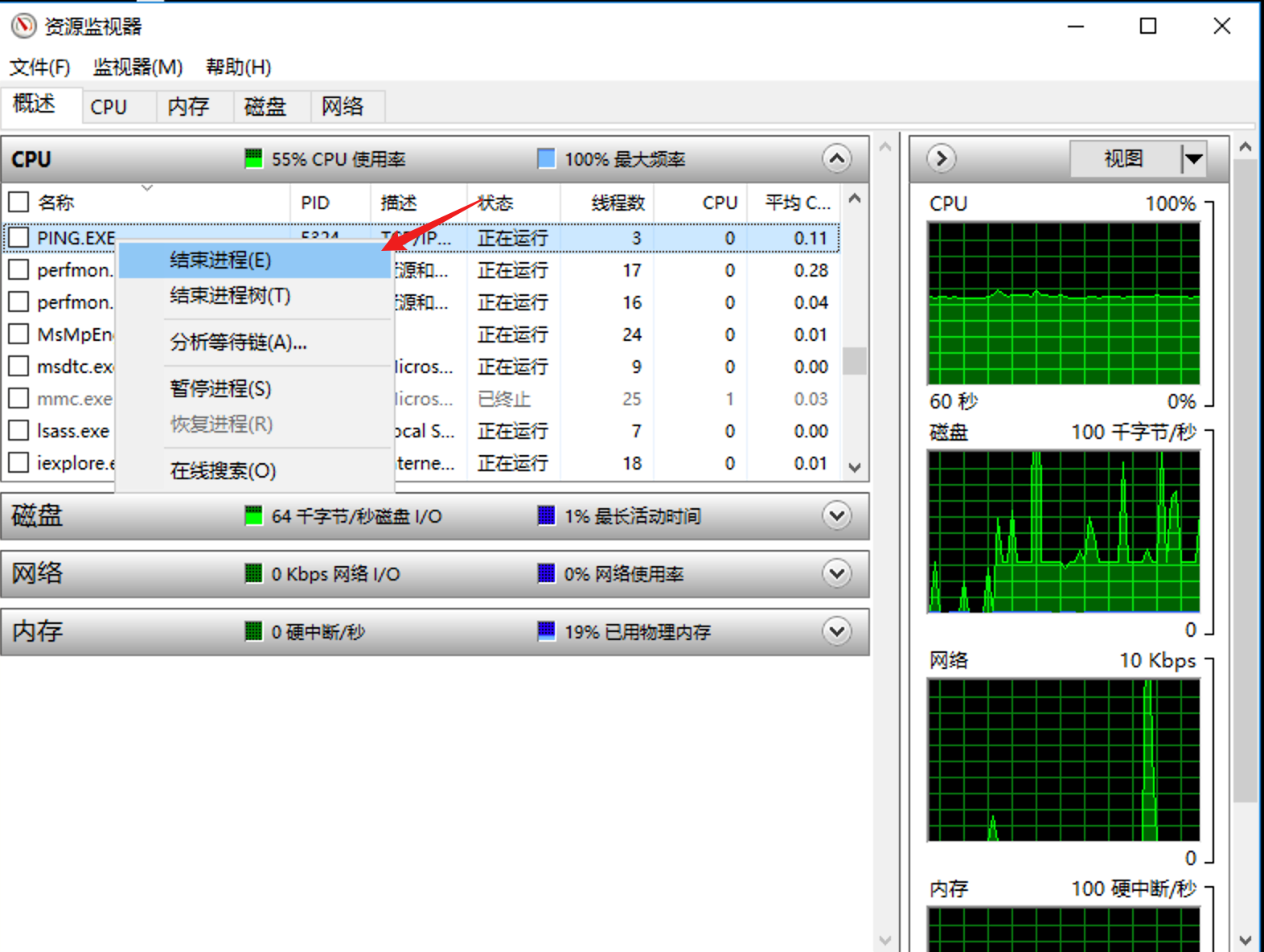

1) 暂停进程 ¶

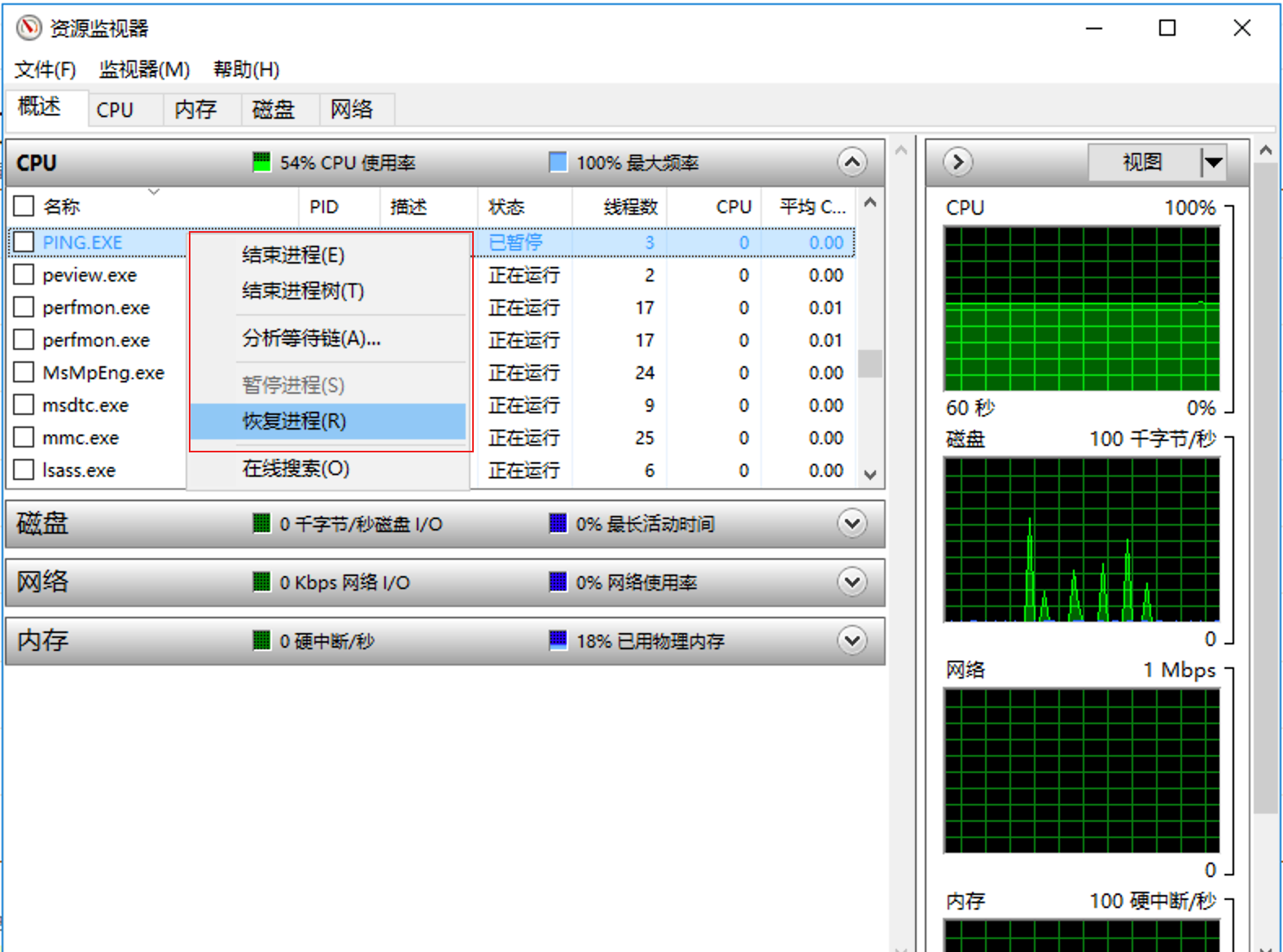

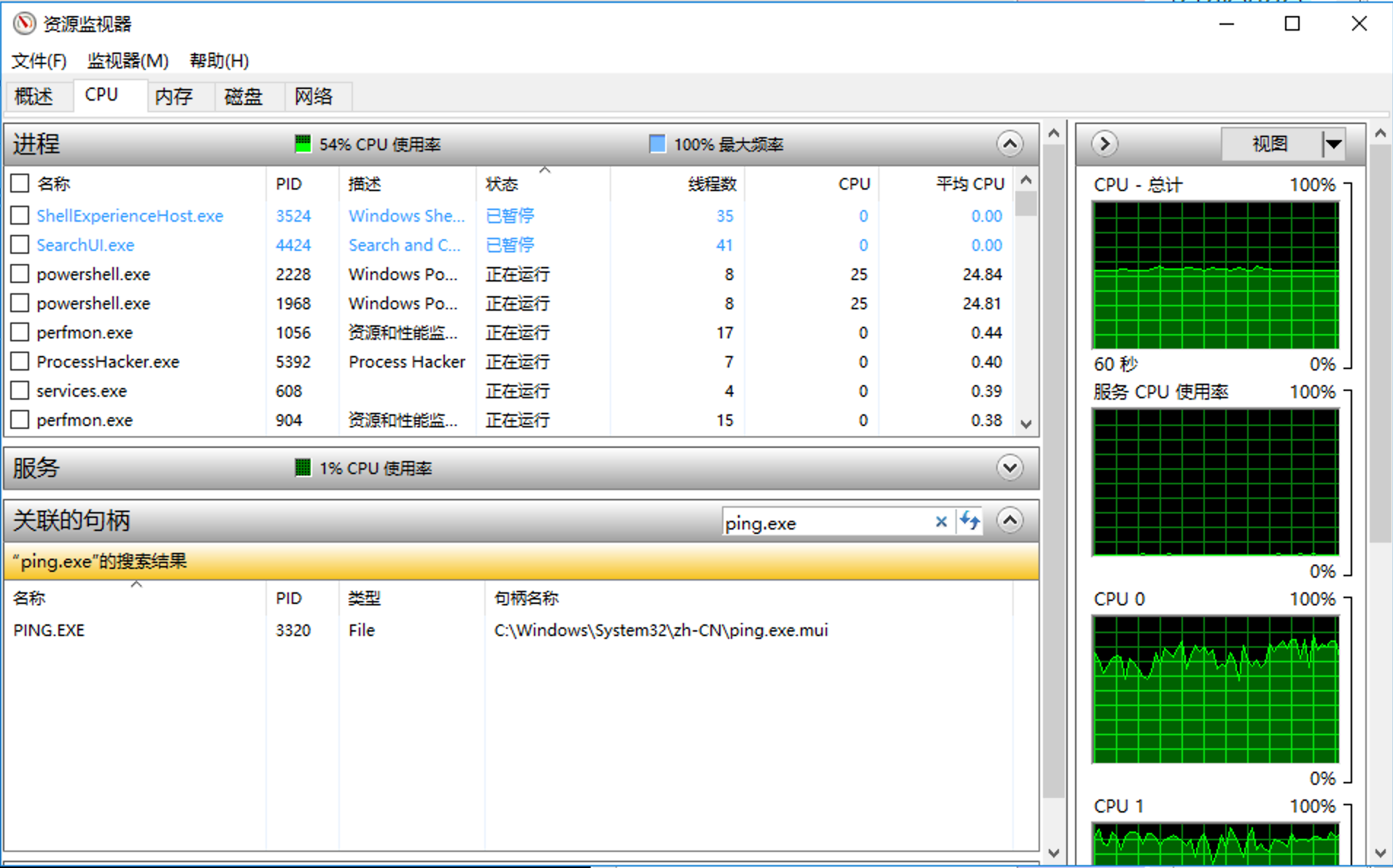

【资源监视器】

进程暂停后, ping 的动作随即暂停

进程处于暂停状态时,可以恢复进程执行,也可以直接结束掉进程或进程树,我们尝试恢复

被暂停掉的进程继续执行,暂停和恢复前 pid 不会发生变化

通过暂停以及恢复,我们基本可以确定要被处理的进程是否为该进程,当然,如果有必要的话才这么做

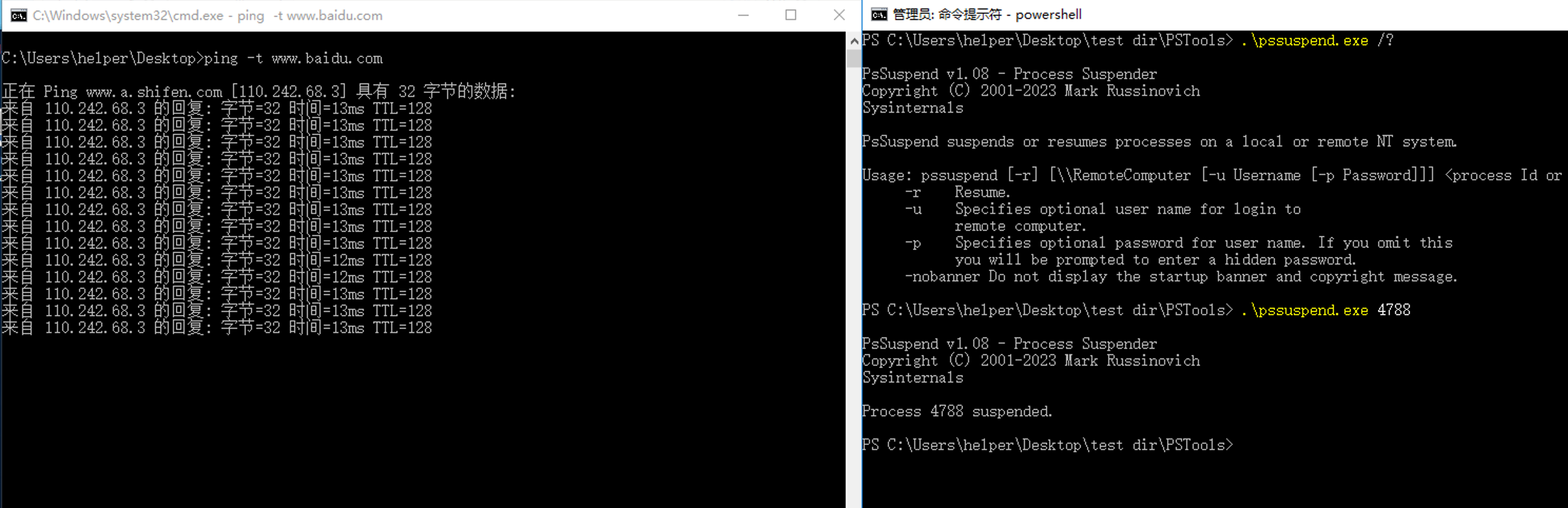

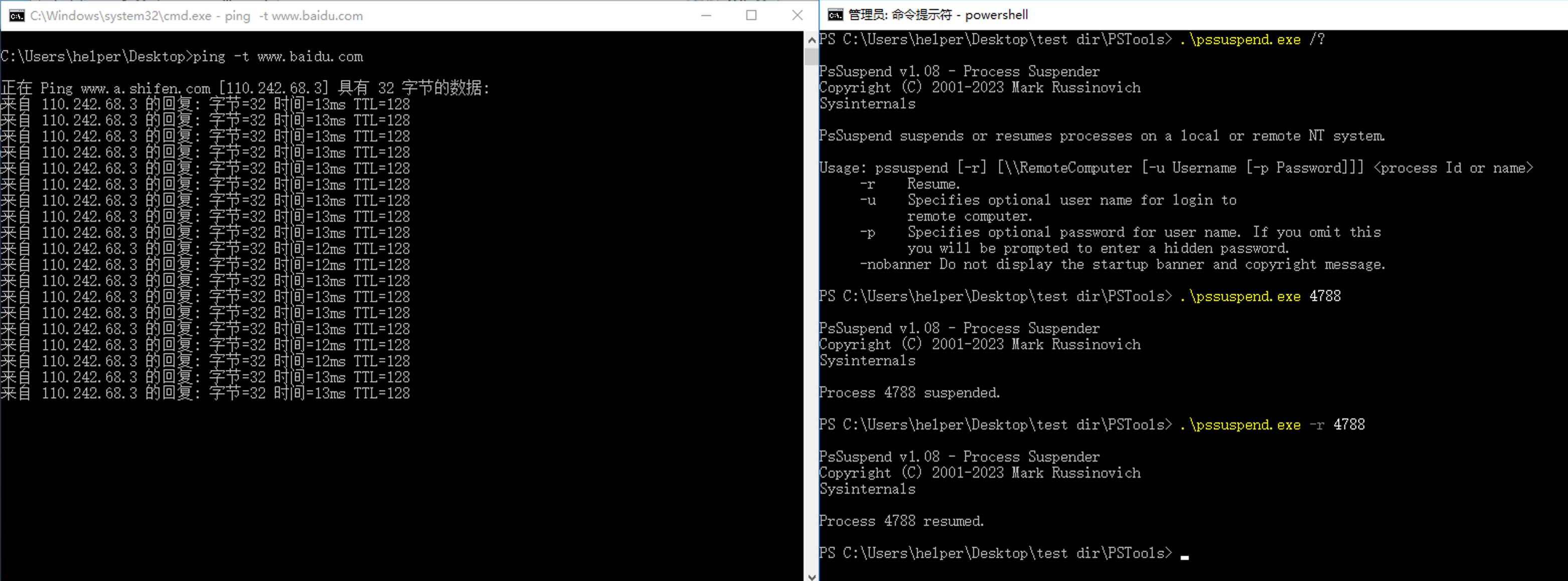

【 PsSuspend 】

https://learn.microsoft.com/zh-cn/sysinternals/downloads/pssuspend https://download.sysinternals.com/files/PSTools.zip

暂停进程

pssuspend.exe <进程id> |

恢复进程

pssuspend.exe -r <进程id> |

其他图形化工具基本上都是右键,点击选择就可以了

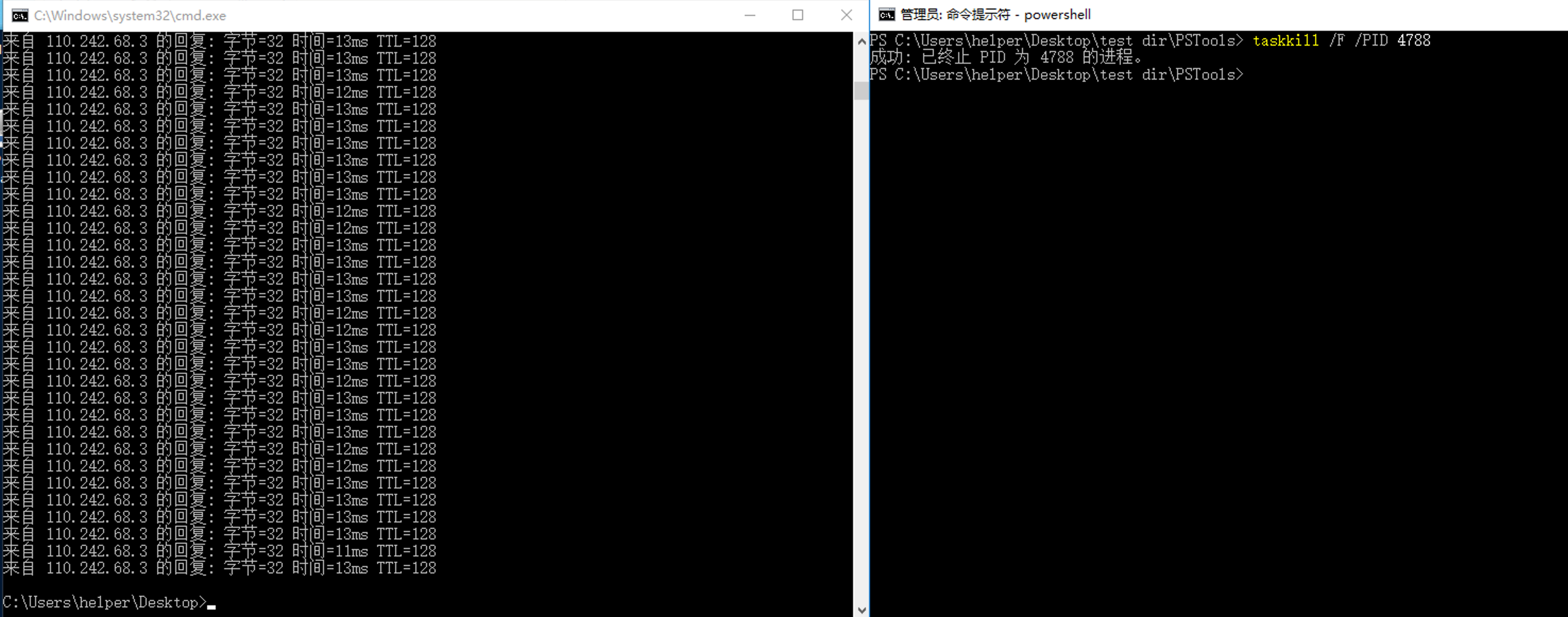

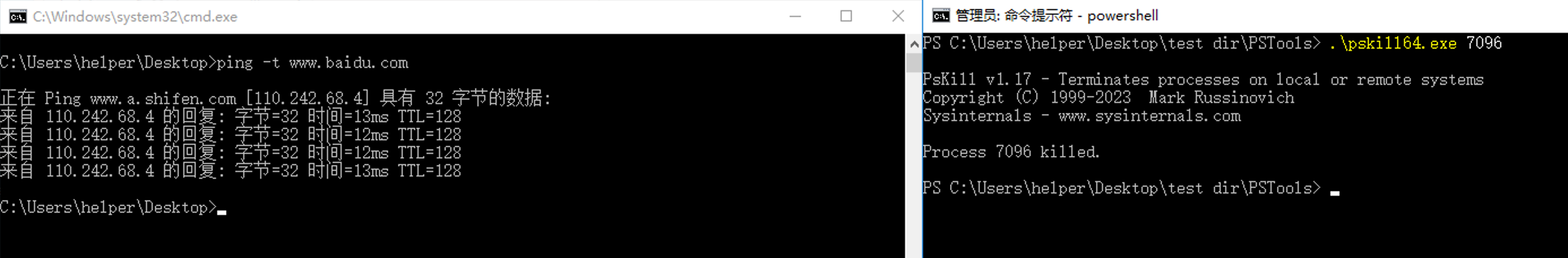

2) 杀死进程 ¶

【 taskkill 】

taskkill /F /PID <进程ID> |

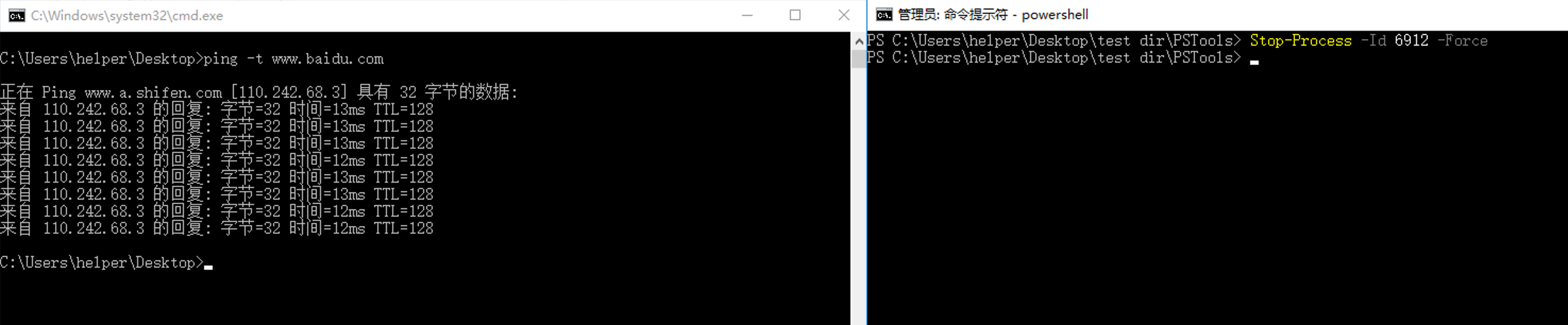

【 Powershell 】

Stop-Process -Id <进程ID> -Force |

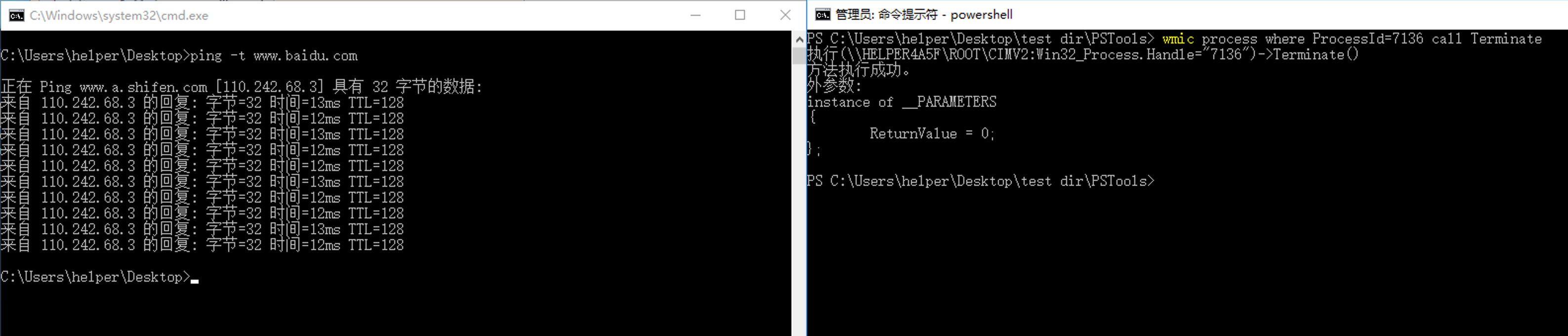

【 wmic 】

wmic process where ProcessId=<进程ID> call Terminate |

【 pskill 】

pskill64.exe <进程ID> |

【资源监视器】

其他图形化工具也是类似的使用方法

3) 杀死进程树 ¶

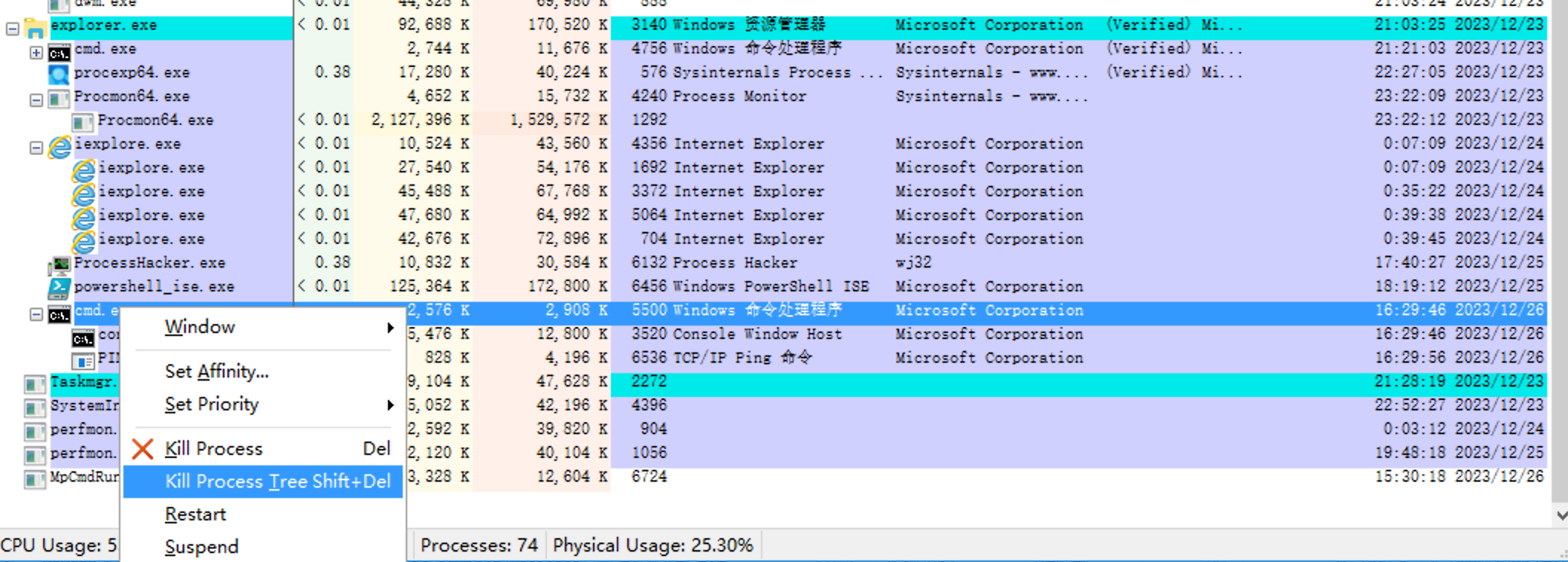

如果恶意进程所在的整个进程树都是恶意的,那就需要杀死整个进程树,在某个进程上杀死进程树就是杀死由该进程起的所有子孙进程 杀死进程已经是危险操作了,杀死进程树更要谨慎

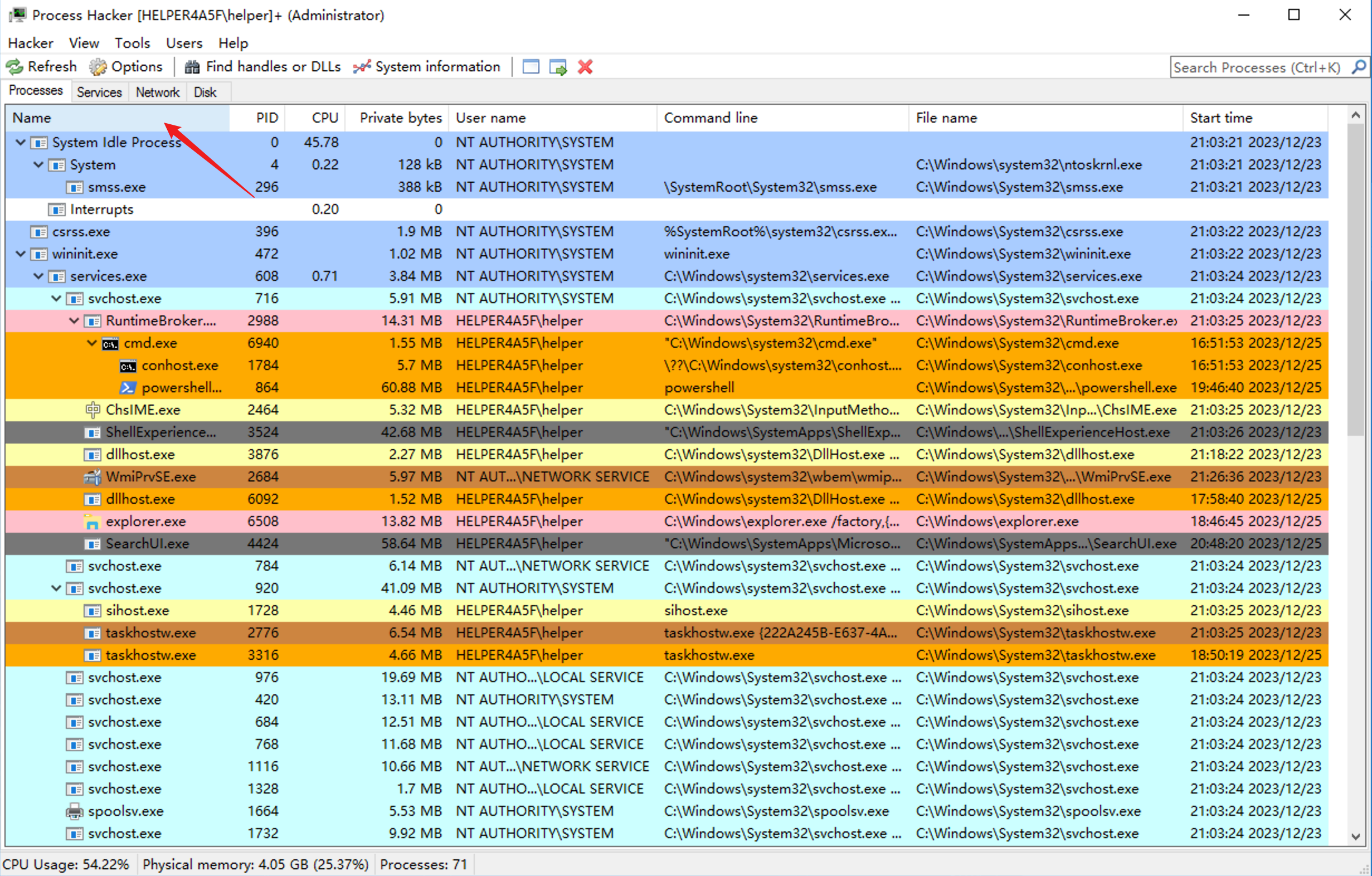

查看进程树

这件事自带的工具并不直观,需要借助第三方工具

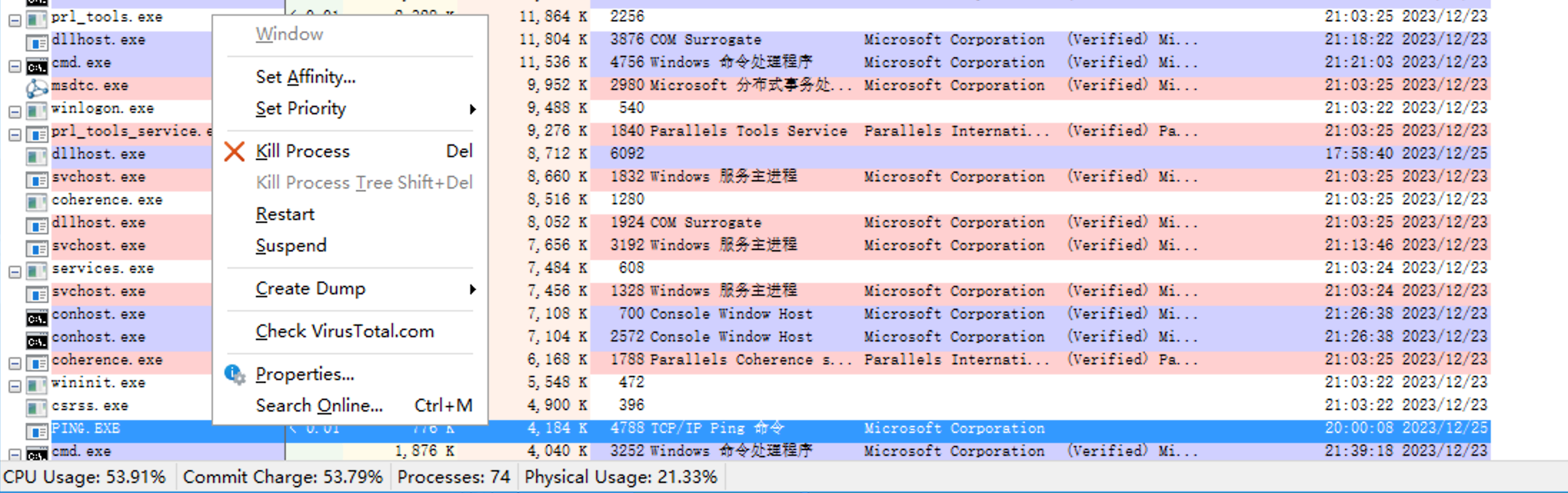

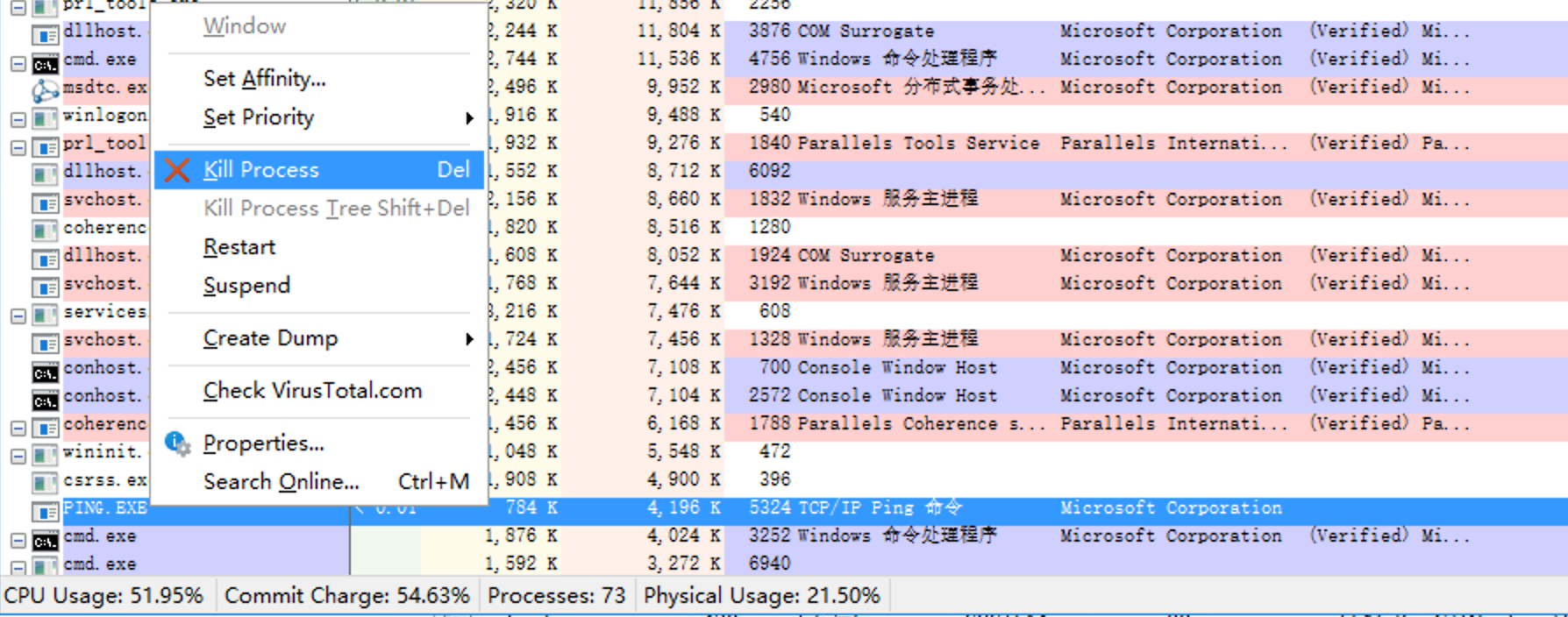

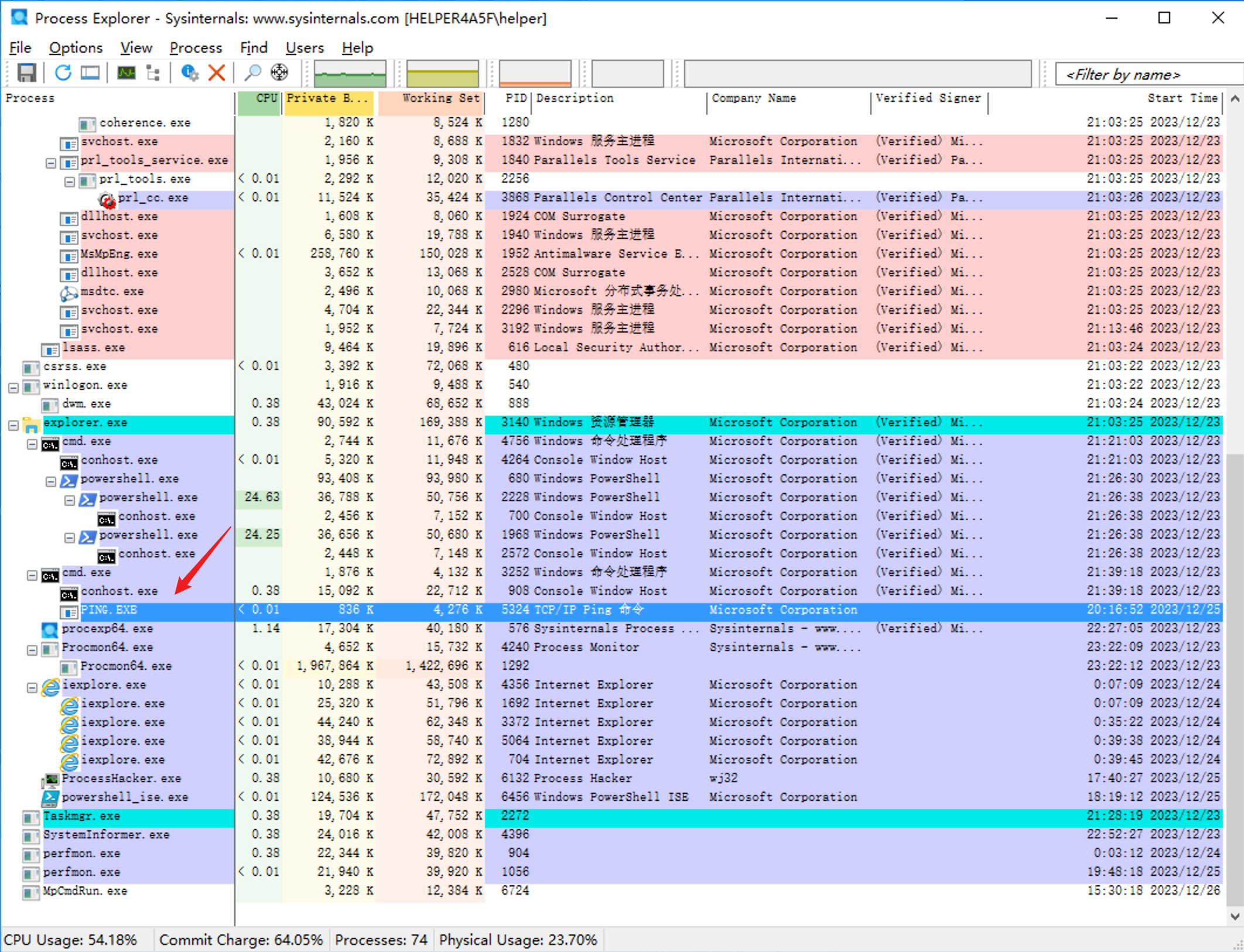

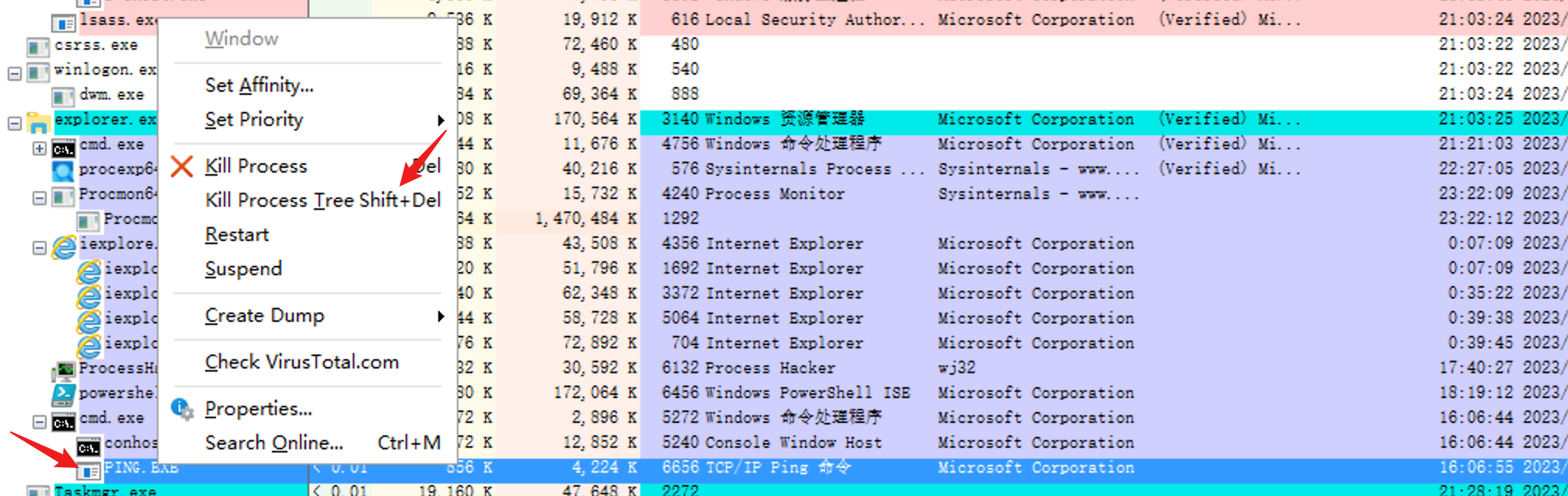

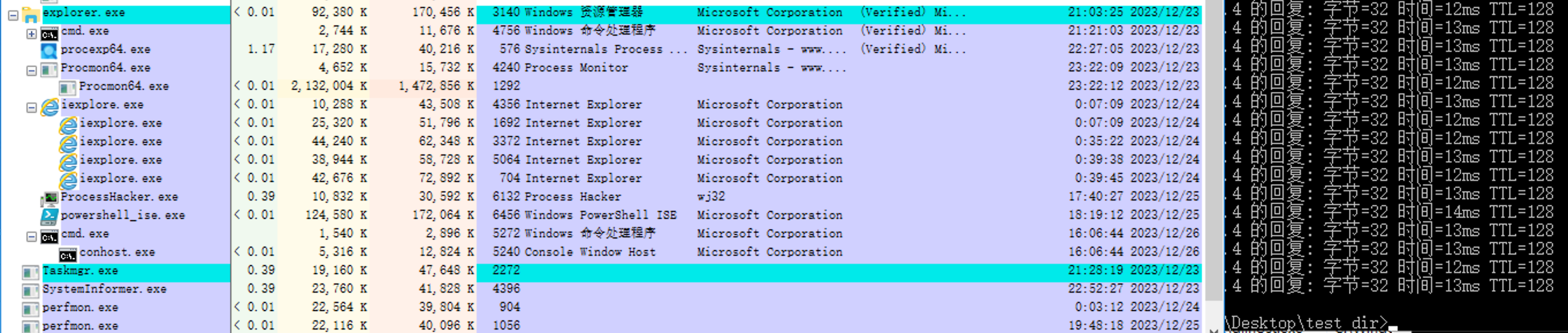

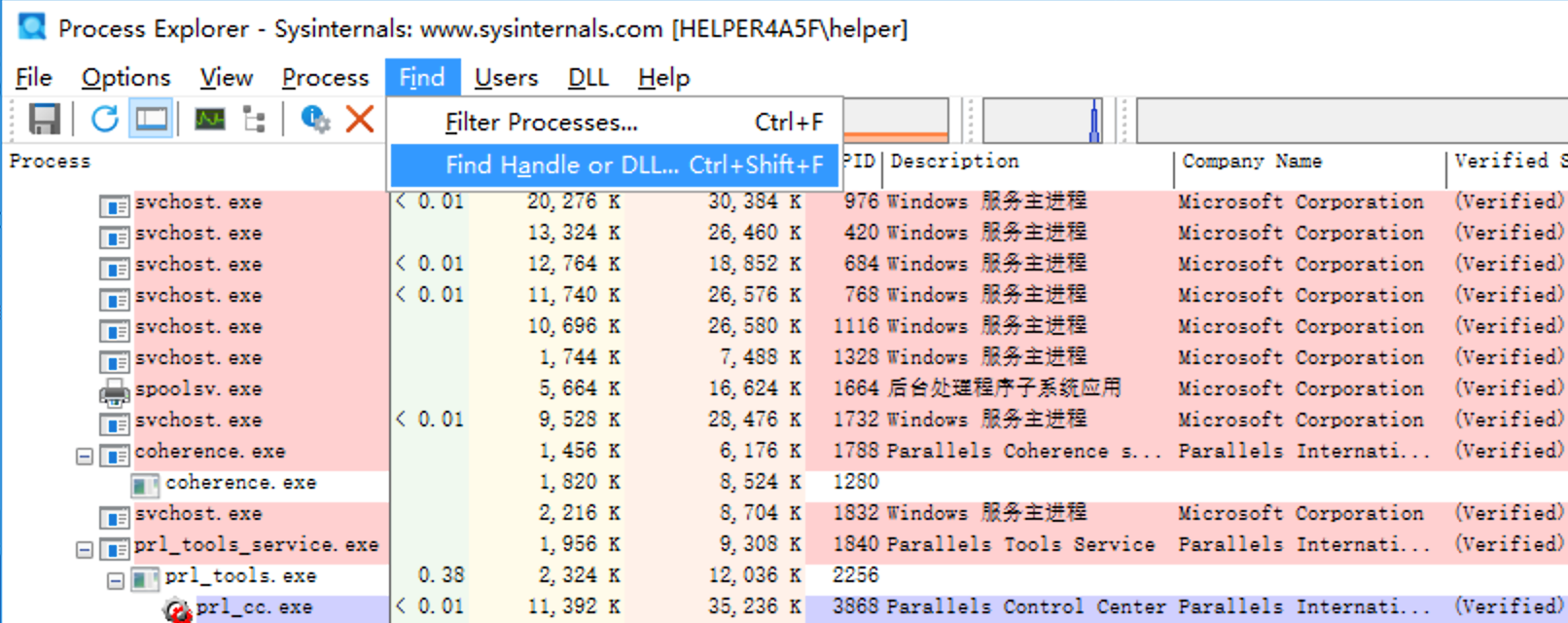

【 Process Explorer 】

可以看到, PING.EXE 进程的父进程为 cmd.exe pid 为 3252 , 再上一层父进程为 explorer.exe pid 为 3140

如果此时在 PING.EXE 上右键,杀死进程和杀死进程树是没有大区别的,因为 PING.EXE 并没有子进程,但是如果在上一层 cmd.exe 上杀死进程树,那么 cmd.exe (pid: 3252) 以及其子进程 conhost.exe 和 PING.exe 也会被杀死

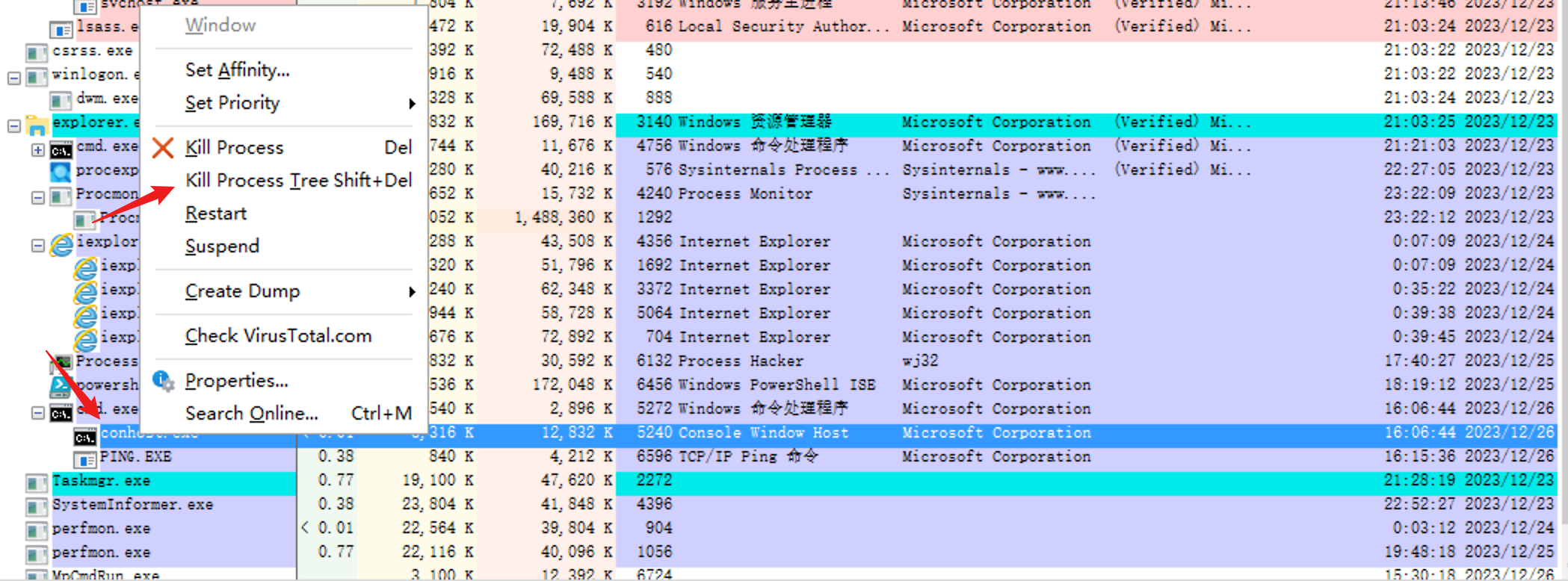

尝试在 PING.EXE 右键杀死进程树

可以看到,其实只有 PING.EXE (pid: 6656) 自己被杀死了

我们再启动 PING.EXE ,尝试在 conhost.exe (pid: 5240) 进程右键杀死进程树

虽然 cmd 的黑框框消失了,但是 PING.EXE 还在继续运行,如果仅在 cmd.exe (pid: 5272) 上右键,仅杀死进程

PING.EXE 进程还是会继续运行下去

接下来尝试”赶尽杀绝”

尝试重新起一个 cmd 并且执行 PING.EXE ,在 cmd 进程上右键杀死进程组

这回由该 cmd.exe (pid: 5500) 其的进程以及子进程都被杀死了

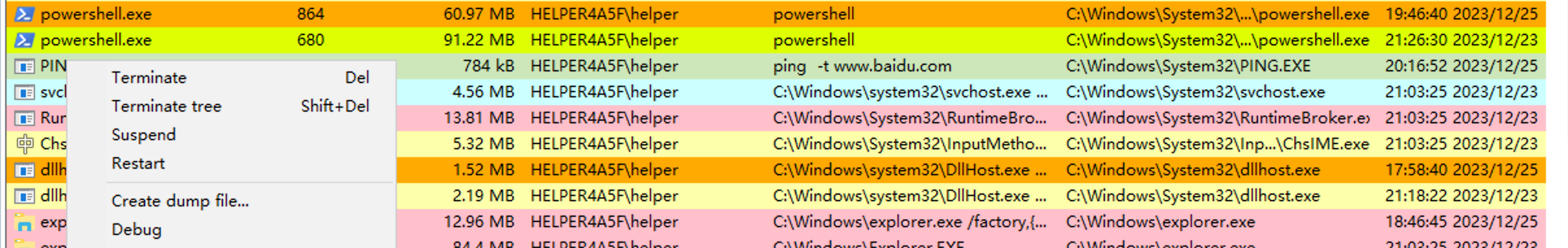

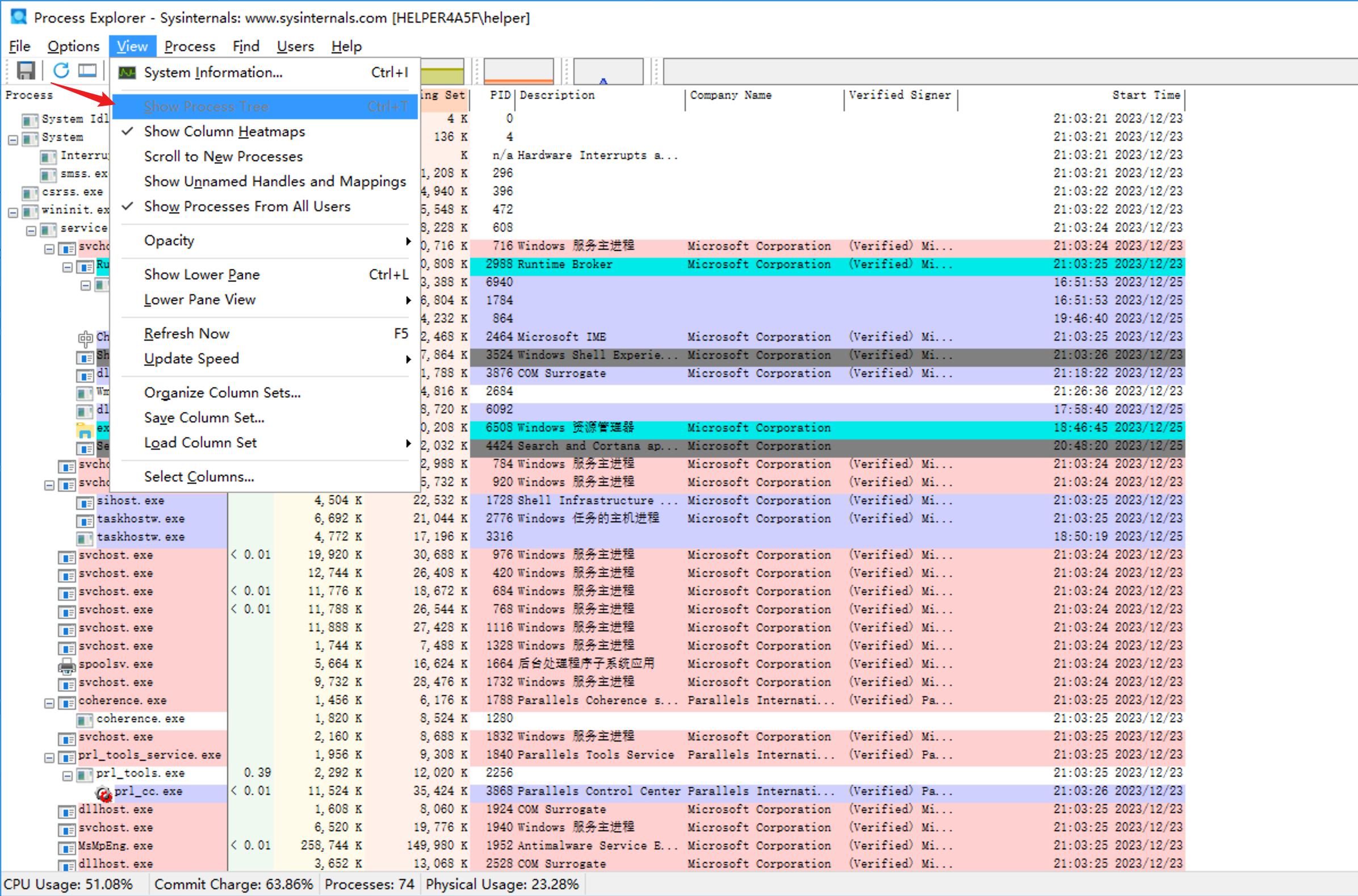

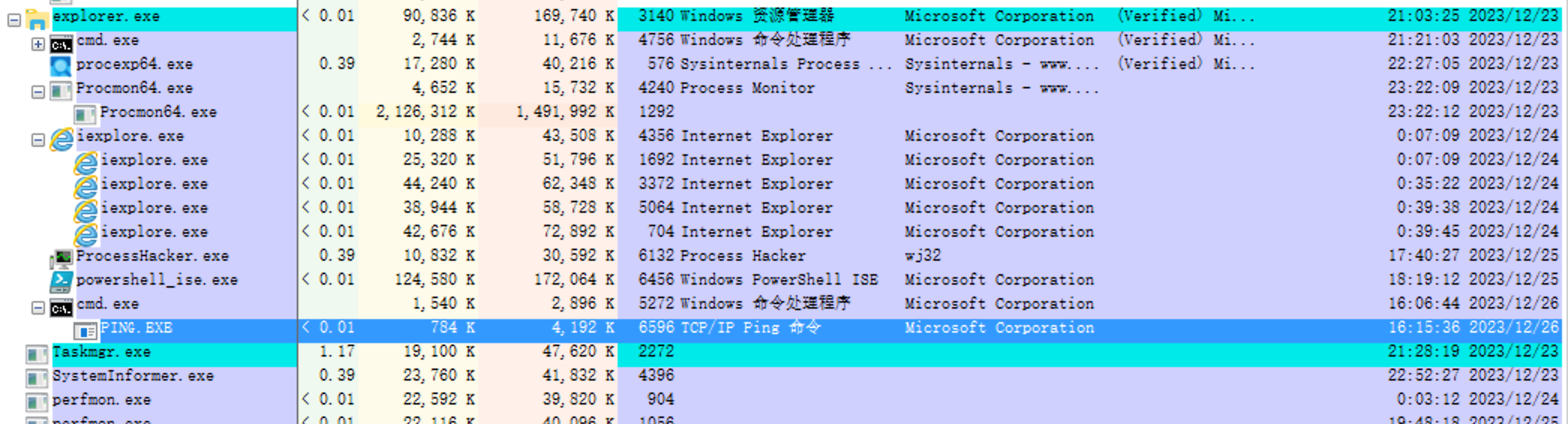

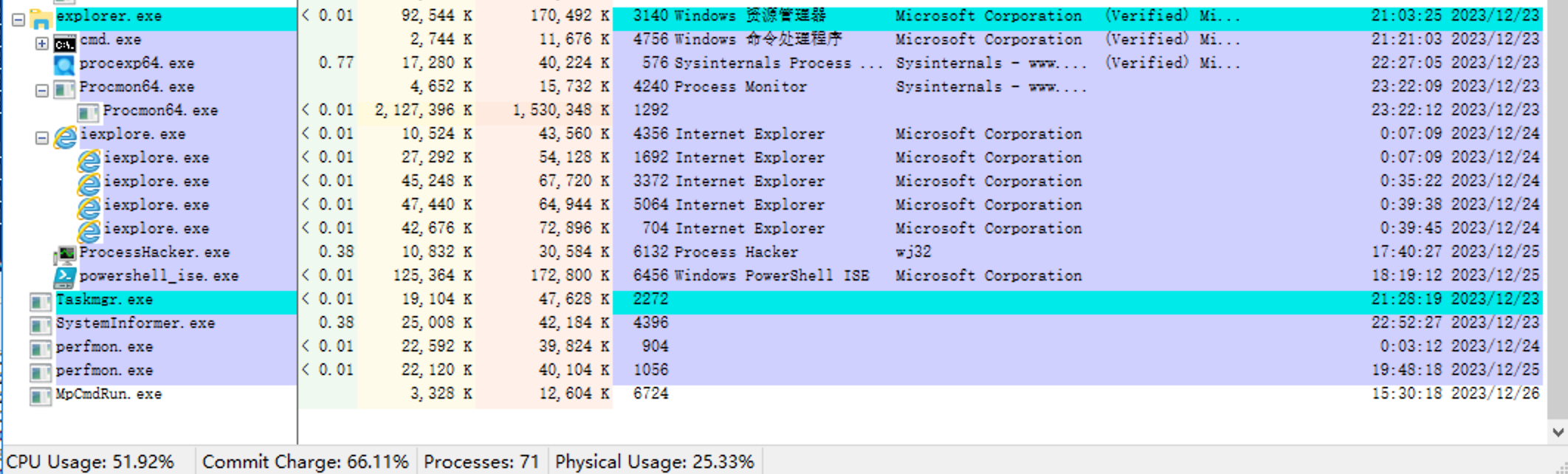

【 Process Hacker 】

Process Hacker 以进程树形式显示的话,没有找到相关选项,可能默认就是吧,如果你的不是,可以通过以下方法实现

点击 Name 标题栏三次,其实就是我们之前排序,第三次正好是取消排序,之后就会以进程树的形式显示

剩下的使用方法和 Process Explorer 一样了

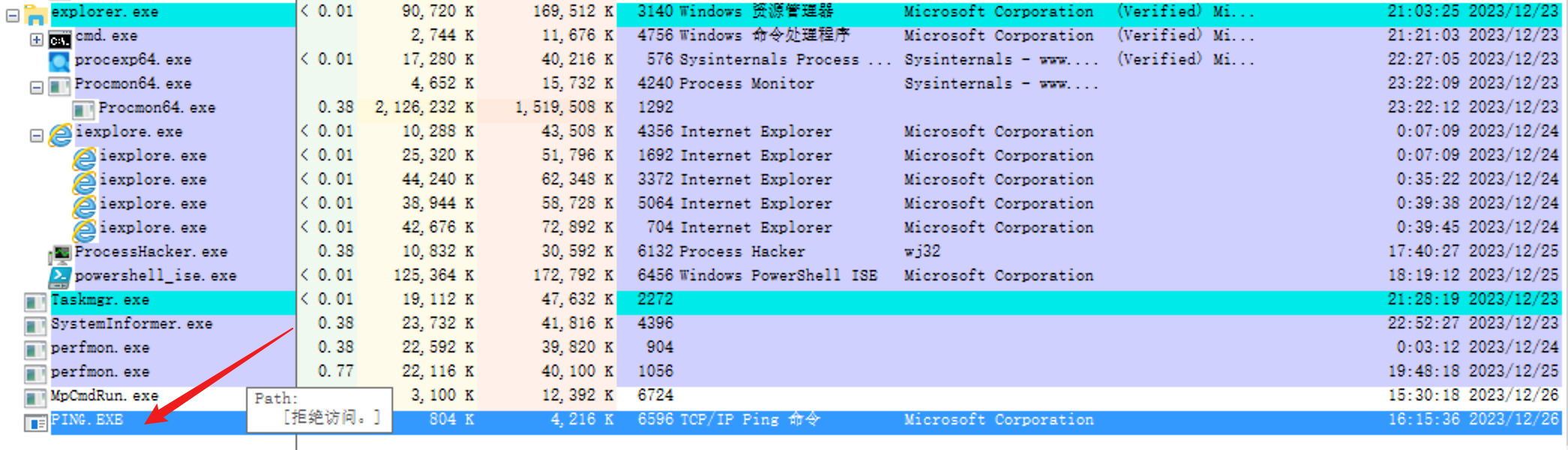

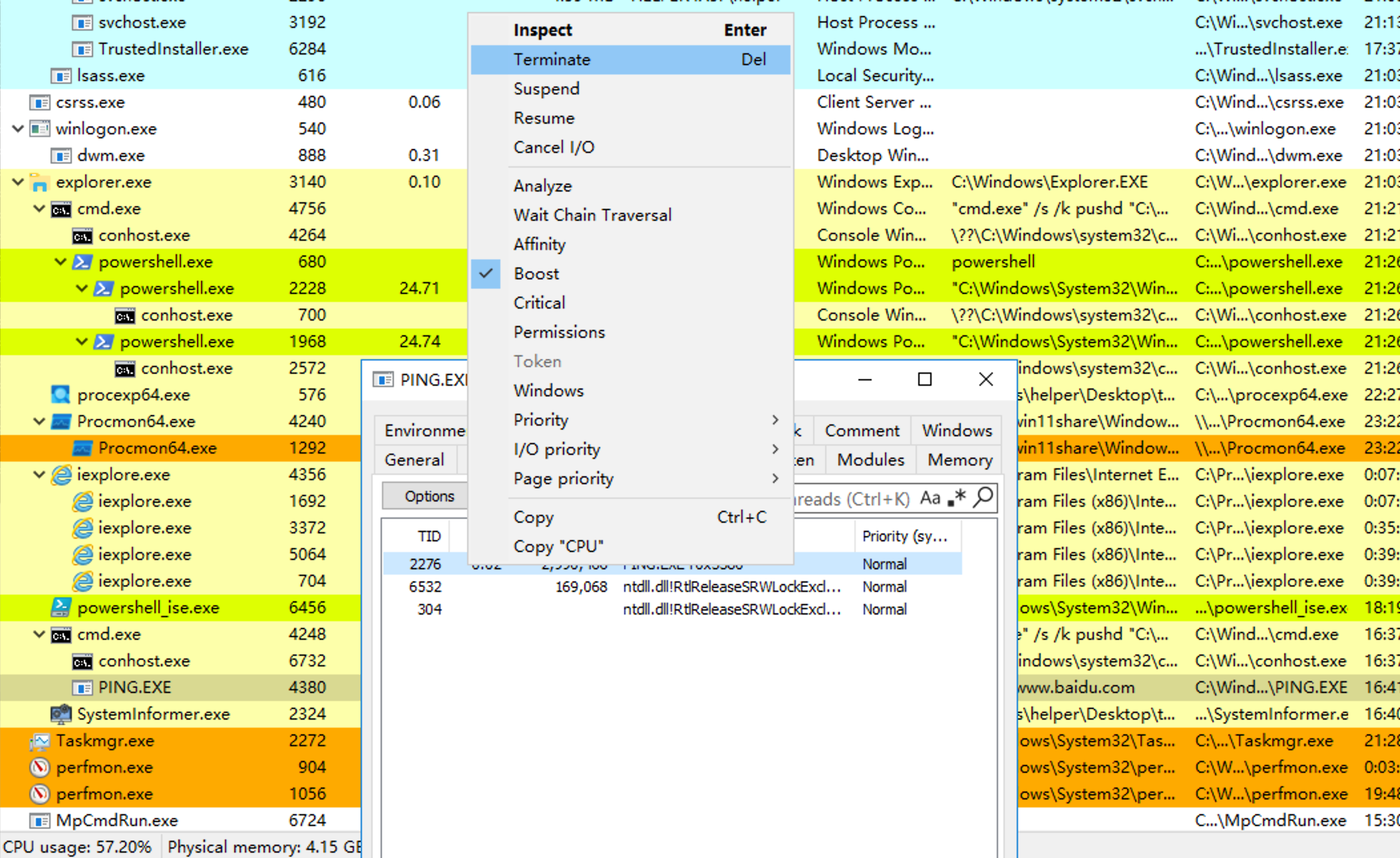

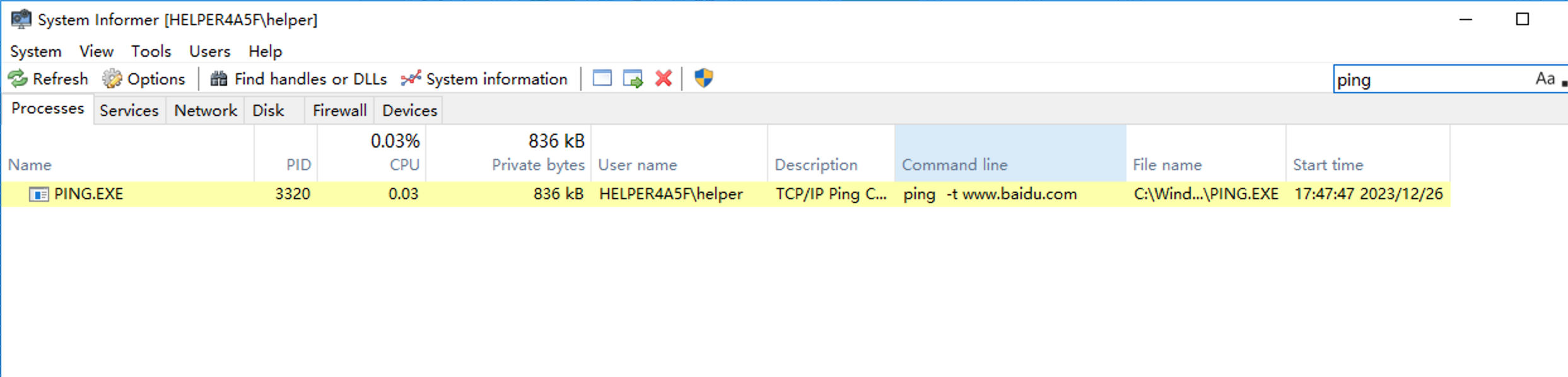

【 System Informer 】

基本与 Process Hacker 一样

这里需要提一点,可以看到,在 PING.EXE 上右键时,结束进程树的按钮是灰色的,这些小细节应该就是 System Informer 与 Process Hacker 相比进步的地方吧,所以现在比较建议用新工具,当然前提是你测试过没有蓝屏这种严重 bug

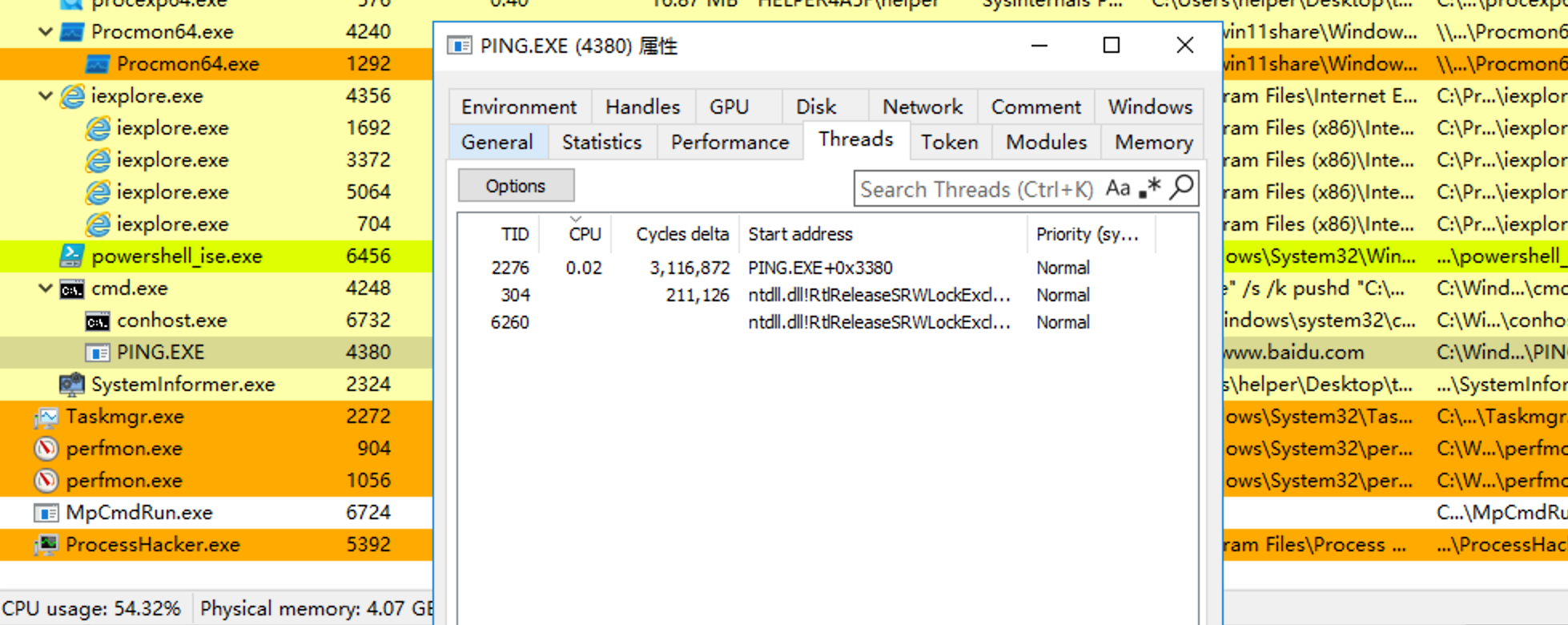

4) 杀死线程 ¶

这是一个更加危险的操作,可能对操作系统的稳定性产生影响,尤其是在你手抖的时候

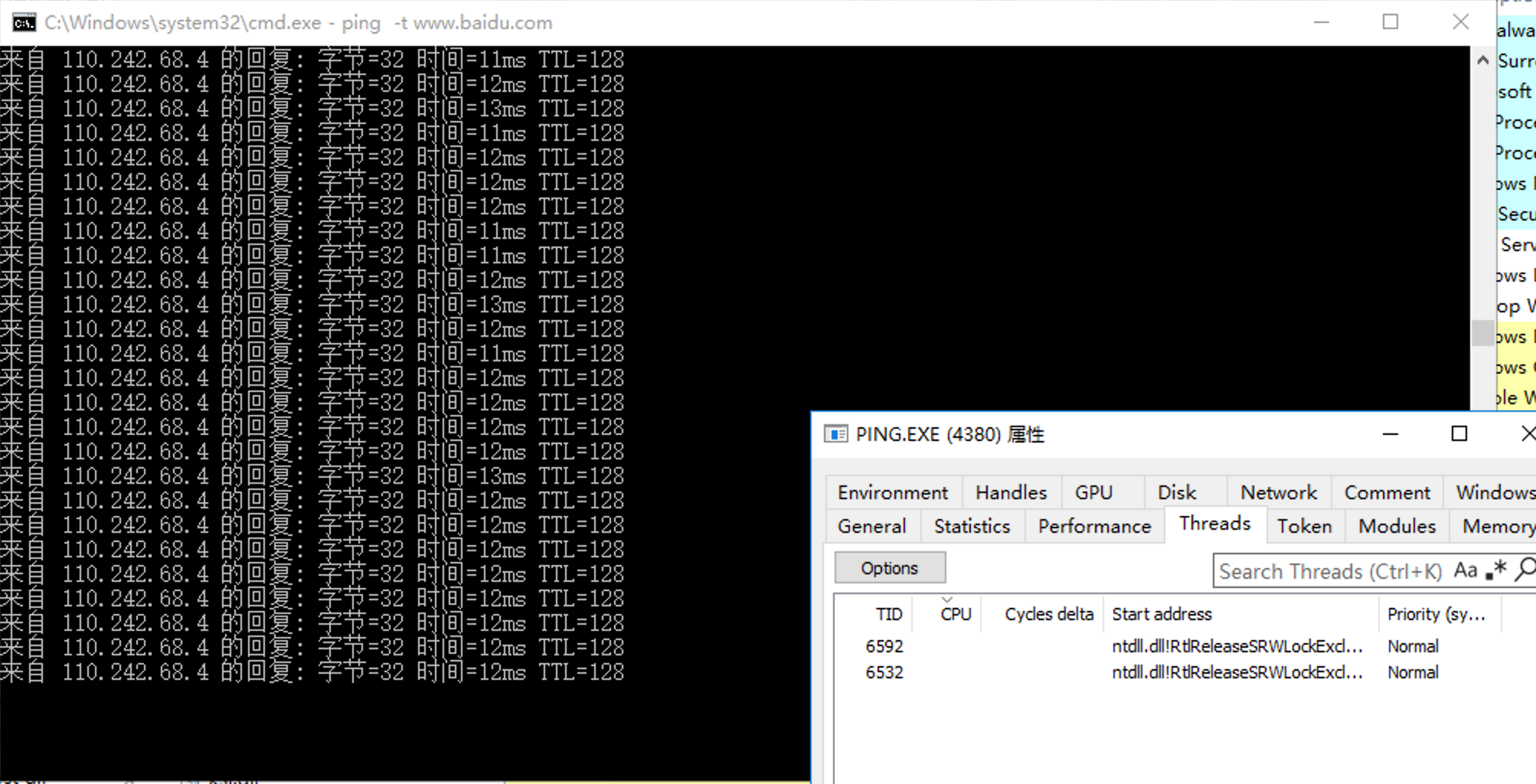

【 System Informer 】

通过右键 -> 属性( Properties ) -> Threads 就可以看到该进程具体的线程信息了

在线程上右键就可以选择 Terminate 来杀死线程

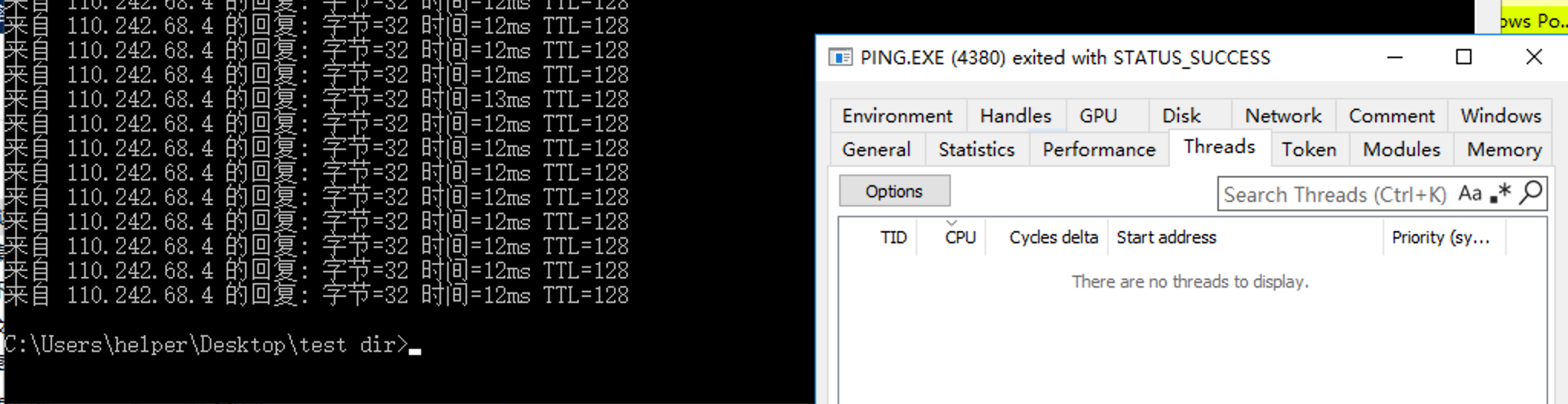

可以看到,杀死 PING.exe 进程中的一个线程后, 原本的 ping 命令卡死了,不再输出 ping 命令的信息,但是并没有退出(结束进程),进程依旧活着,而且剩余两个线程也没有退出

过了几秒

整个进程死掉了

Process Explorer 会提示下载一个其他程序,但是不下载也能显示, System informer 没有这个提示

0x08 删除恶意文件 ¶

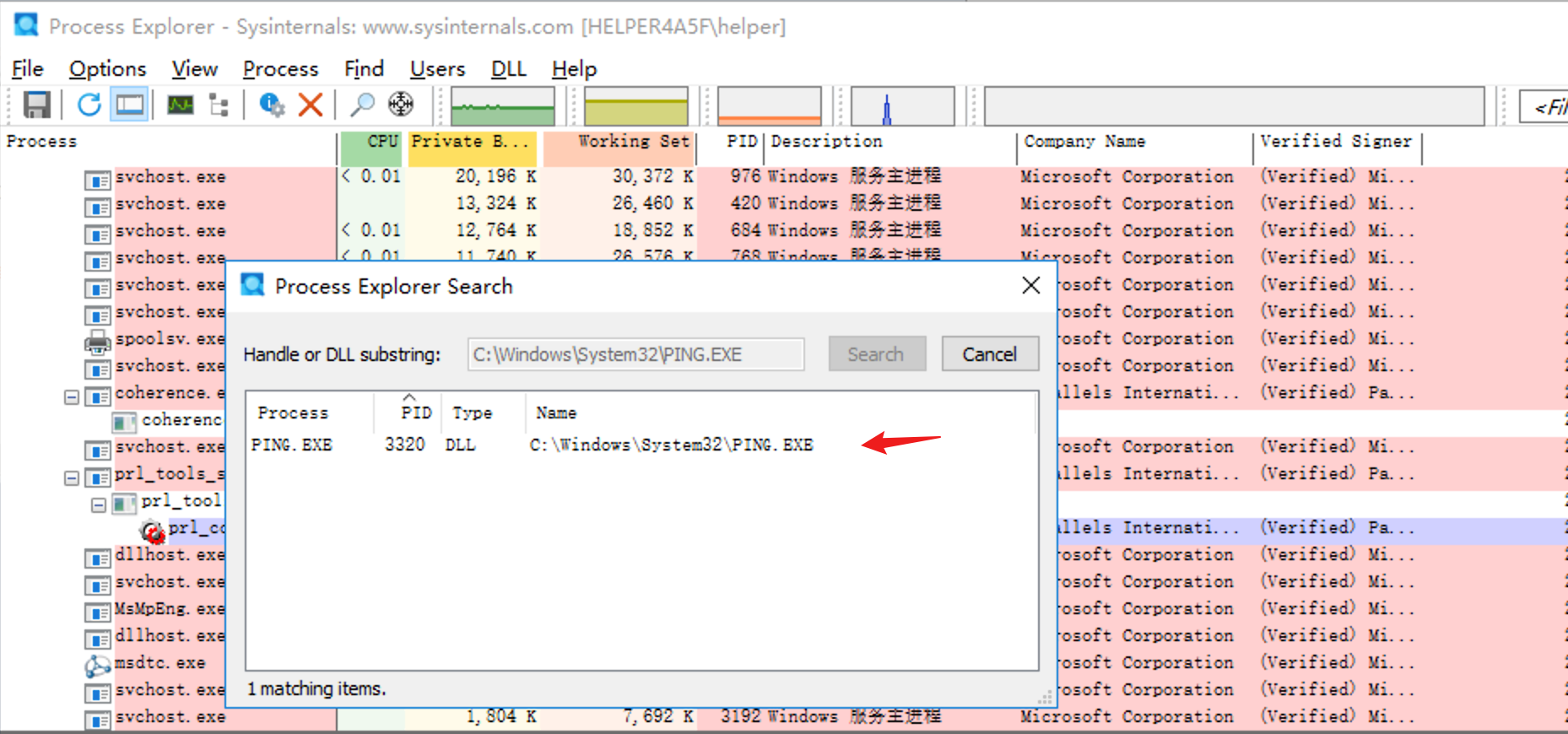

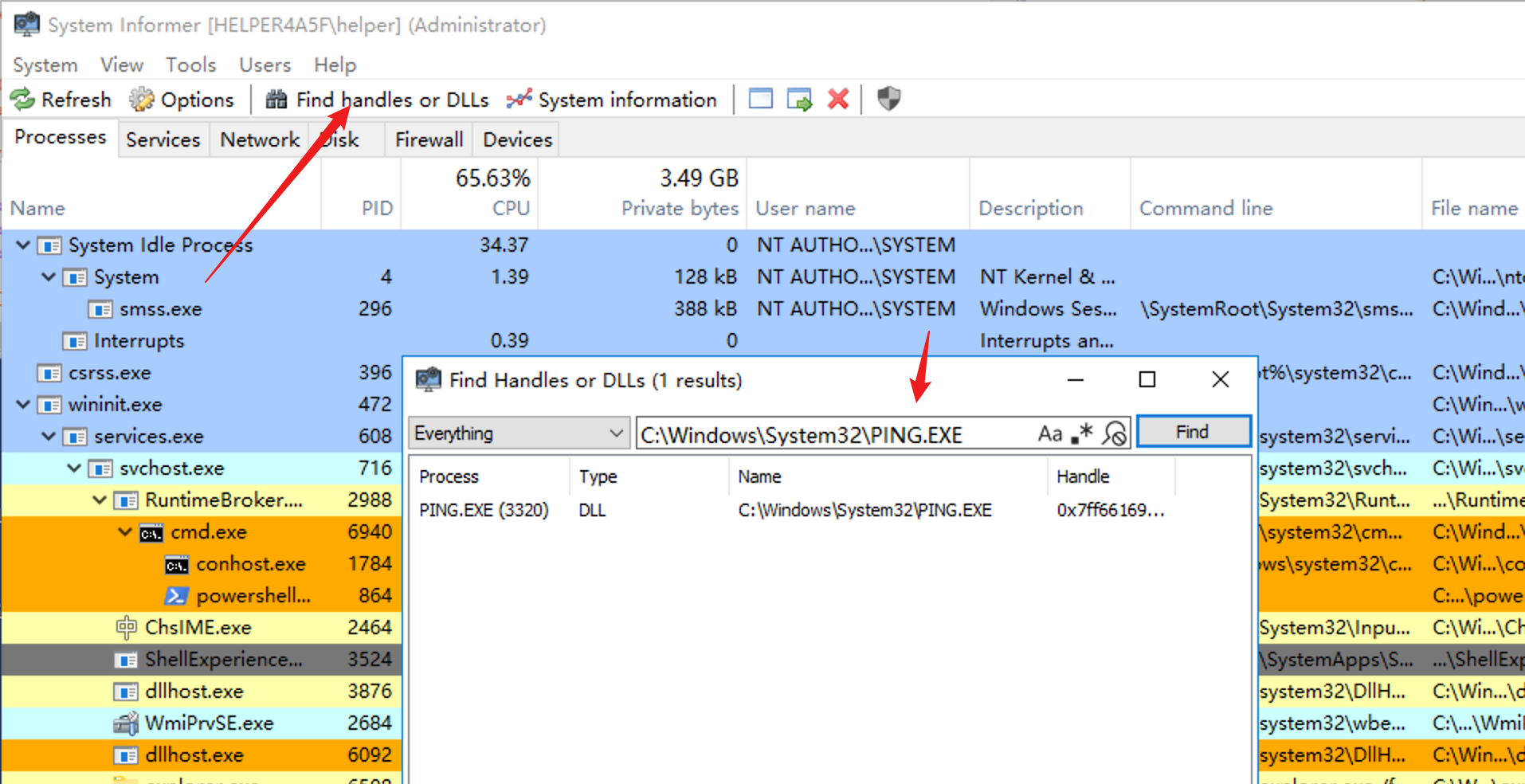

1. 确定文件占用情况 ¶

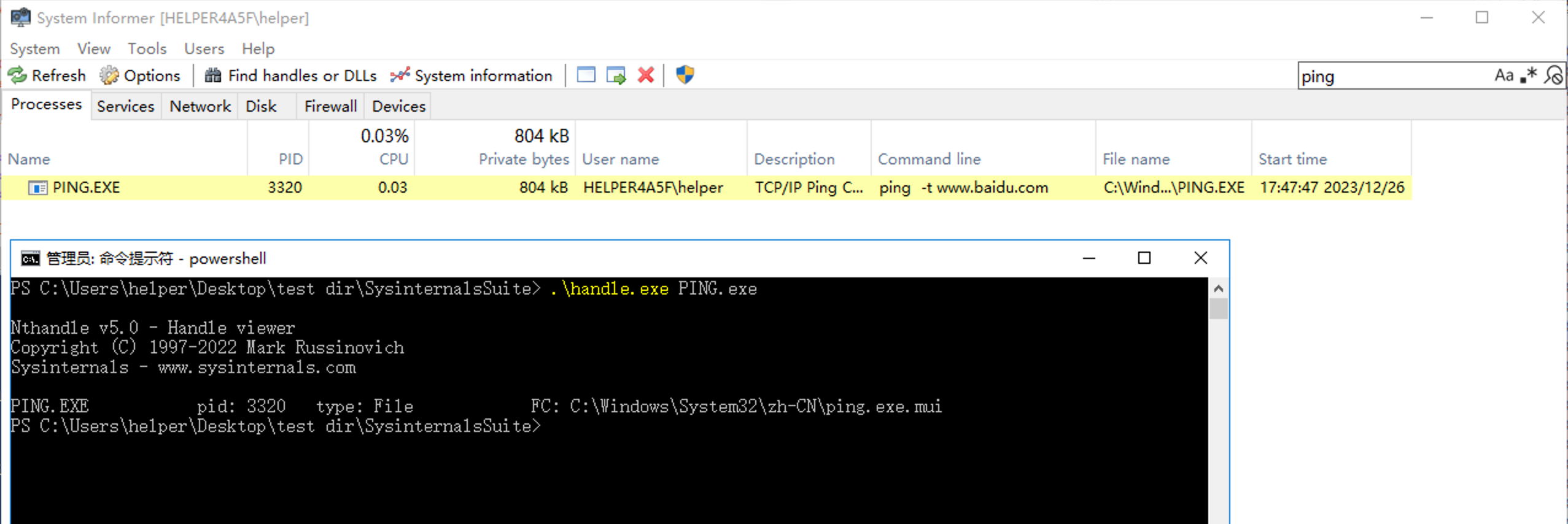

图形化工具中可以直接通过搜索框进行搜索关键字

更好方式是通过搜索文件句柄

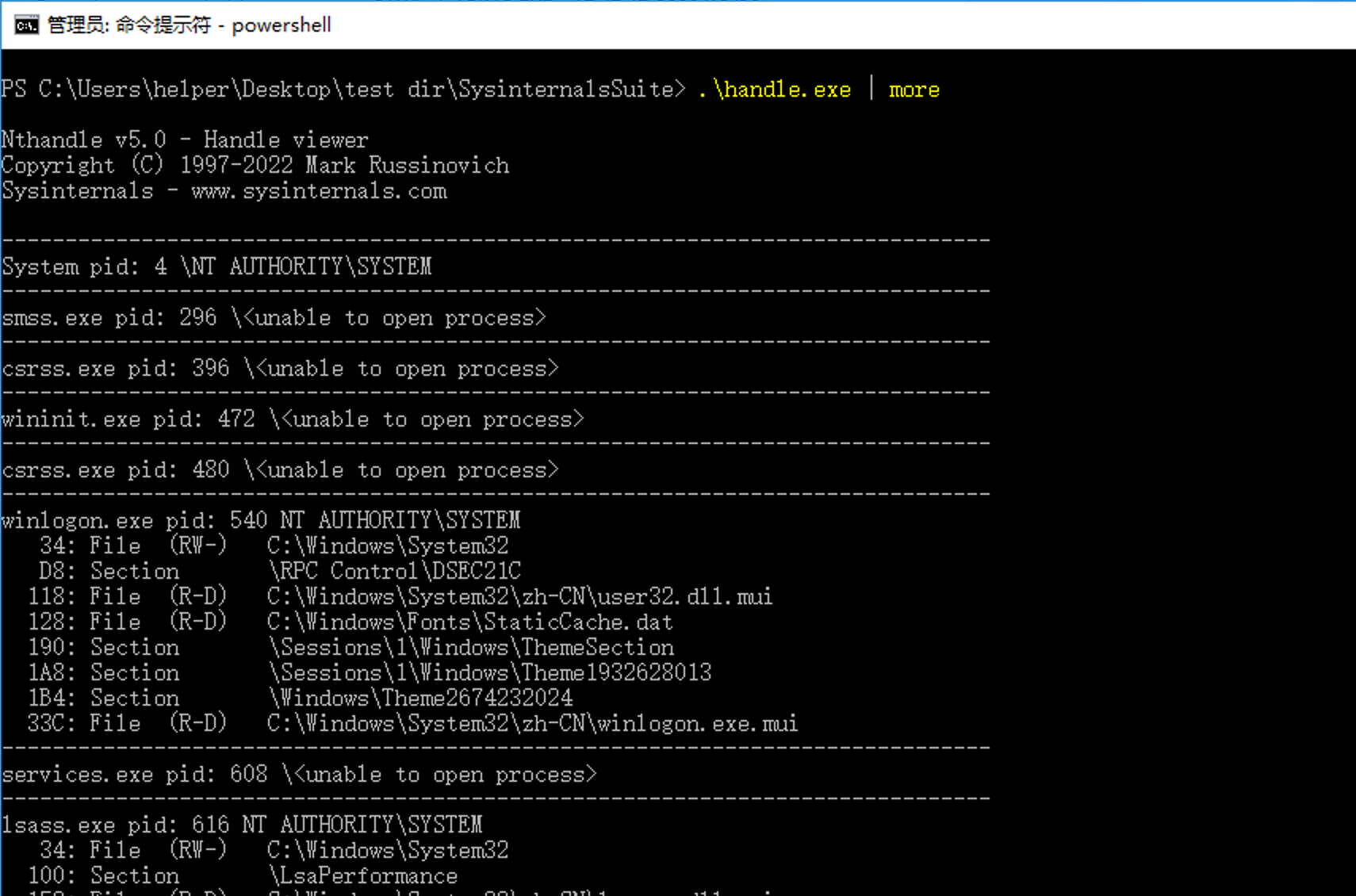

handle 程序

https://download.sysinternals.com/files/SysinternalsSuite.zip 这是Sysinternals Suite中的一个方便的命令行实用程序,可显示哪些文件由哪些进程打开等 可以通过下面的链接单独下载 handle https://download.sysinternals.com/files/Handle.zip

若发现存在其他进程占用恶意文件,可能也是恶意进程,可以考虑按照之前的方法处理

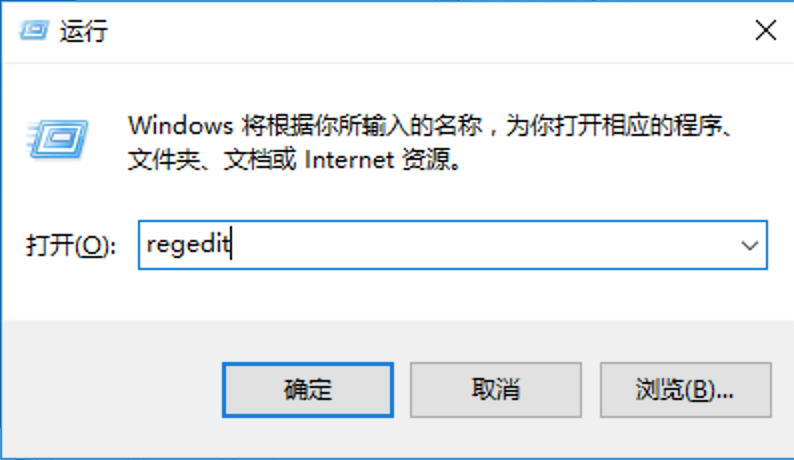

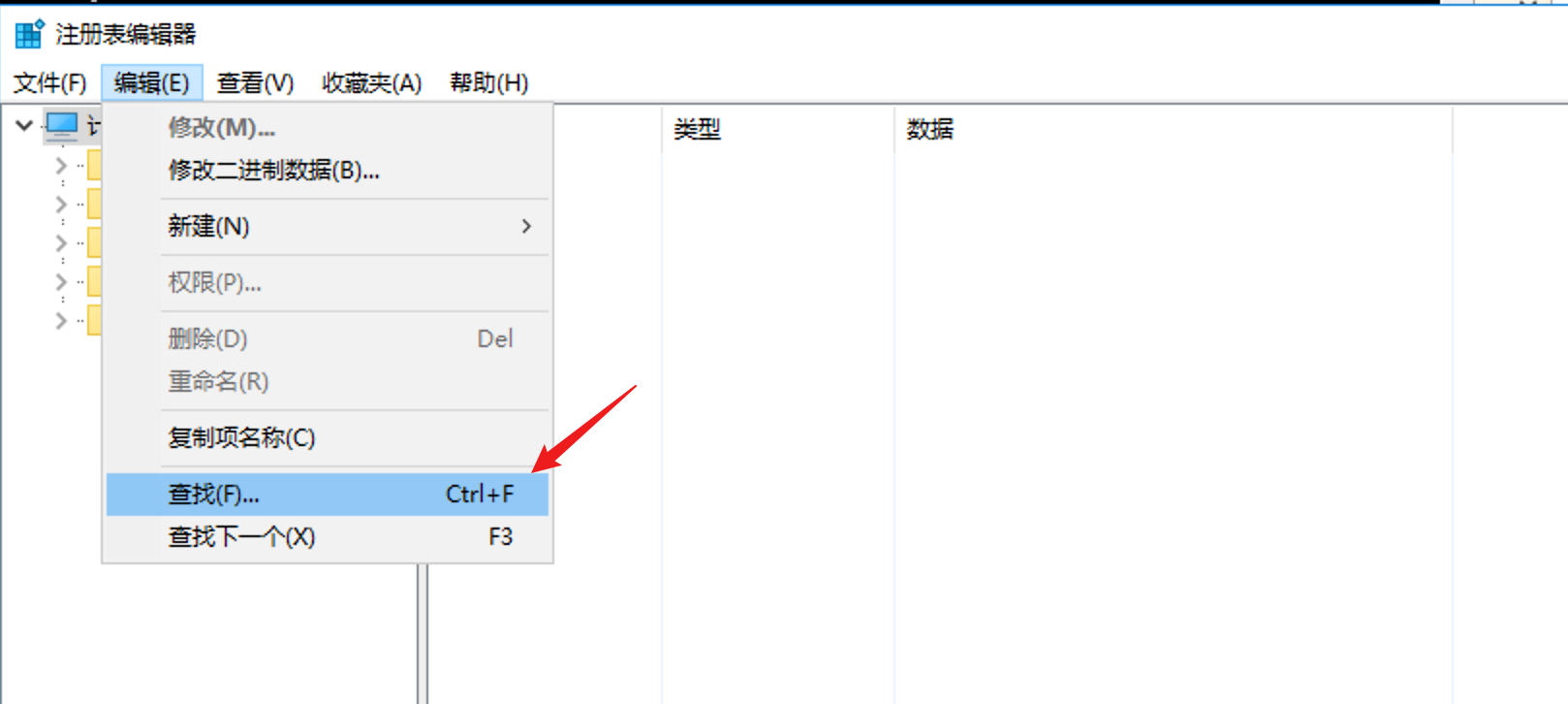

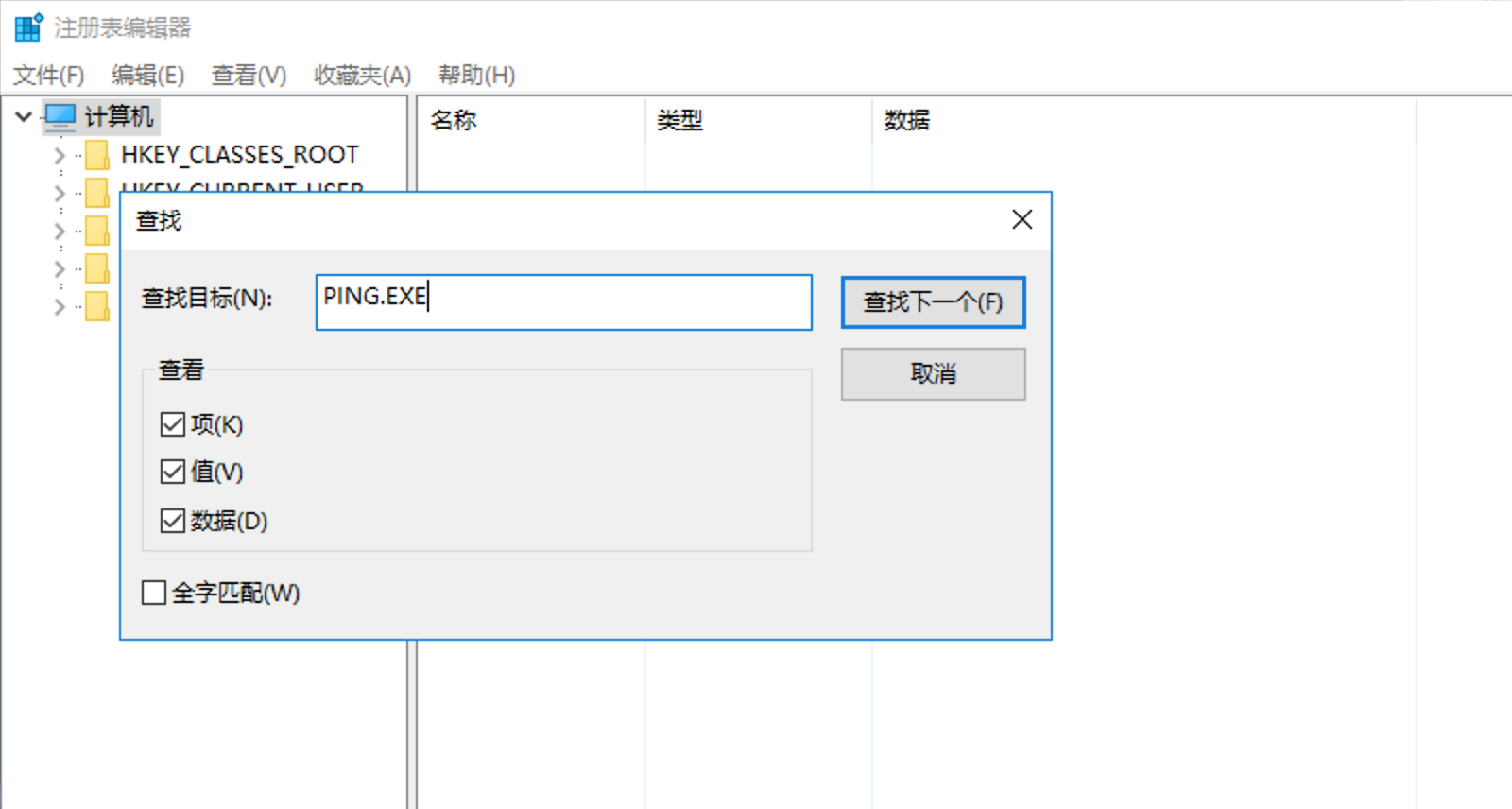

2. 查询注册表 ¶

部分恶意程序可能对注册表进行了修改,内容包含恶意程序的名字,这里需要在注册表中搜索一下

Win + r 打开运行框,输入 regedit ,回车

这样就可以进行全局搜索了

即使搜索到了,也不要着急删除或修改,跟各方确定好,这很重要

3. 删除恶意文件 ¶

直接图形化删除或者通过下面的命令

# cmd |

# Powershell |

0x09 善后阶段 ¶

直接查看善后阶段即可,主要为定损以及针对性排查处理,目的是解决潜在的受害服务器

0x10 常规安全检查阶段 ¶

直接根据常规安全检查章节进行安全检查即可,目的是找出当前系统中存在的隐藏后门等