布尔注入(Boolean-based Blind SQLi)一、布尔注入的核心原理布尔注入属于SQL盲注的核心类型,与「字符型/数字型显式注入」的本质区别在于:

显式注入(字符/数字型):SQL语句执行结果(如报错信息、数据库数据)会直接回显在页面上,攻击者可通过回显直接获取信息;

布尔注入(盲注):SQL语句执行结果无任何直接回显,页面仅会根据SQL条件的「布尔结果(TRUE/FALSE)」呈现两种固定状态(如“正常显示/空白”“有内容/无内容”“提示存在/提示不存在”),攻击者需通过构造真假条件,对比页面状态差异来“猜解”数据库信息。

原理本质攻击者构造包含「布尔判断」的恶意SQL语句,利用页面状态的“二元差异”(真→页面A状态,假→页面B状态),逐步验证数据库信息(长度、字符、内容)的正确性。例:

# 构造布尔条件:若数据库名长度=6则返回TRUE,页面正常;否则FALSE,页面异常?id=1' AND LENGTH(database())=6 --+

二、布尔注入与字符/数字型显注的核心区别( ...

渗透测试信息收集语法大全一、Google Hacking搜索语法1. 基础语法

语法

说明

示例

用途

site:example.com

限定域名搜索

site:edu.cn filetype:pdf

定位特定站点资源

inurl:keyword

URL包含关键词

inurl:admin/login

查找管理路径

intitle:"标题词"

标题包含关键词

intitle:"后台管理"

定位特定类型页面

intext:"内容词"

正文包含关键词

intext:"数据库密码"

查找敏感信息

filetype:扩展名

指定文件类型

filetype:sql

查找特定类型文件

cache:url

查看缓存页面

cache:https://example.com

访问已删除内容

link:example.com

查找指向该域名的链接

link:baidu.com

分析网站外链

related:example.com

查找相似网站

related:github.com

扩展搜索范 ...

信息安全

未读SQL注入常用函数与系统表整理信息获取类函数与系统表

函数/系统表

类型

功能说明

使用示例

information_schema

系统数据库

存储所有数据库的元数据信息

访问数据库结构信息的基础

information_schema.tables

系统视图

存储所有表的信息

SELECT table_name FROM information_schema.tables WHERE table_schema=database()

information_schema.columns

系统视图

存储所有字段的信息

SELECT column_name FROM information_schema.columns WHERE table_name='users'

information_schema.schemata

系统视图

存储所有数据库的信息

SELECT schema_name FROM information_schema.schemata

database()

函数

返回当前数据库名称

SELECT database()

...

《藏》· 书院风月录 · 第一章 春溪暗涌青崖书院的白墙黛瓦,总在三月时节被海棠花云温柔地笼罩。潺潺春溪穿廊而过,带走了落桃,也带来了少年人难以言说的心事。

这日讲经课上,苏珩正临窗而坐,手中《诗经》翻在《蒹葭》一页,目光却不由自主地飘向窗外。廊下,那个穿着杏子黄绫裙的少女正与女伴笑闹,清脆的声音像玉珠落盘:“……端午时,咱们去洛阳看牡丹可好?听说魏紫姚黄开得正盛呢!”

苏珩执笔的手微微一顿,上好的松烟墨在宣纸上洇开一团乌云。他不动声色地将污损的纸揉成一团,心中却泛起微澜——洛阳?那位在吏部任职的表兄,上月不还来信邀他端午同游?

他垂眸,视线落在案头那只紫檀木匣上。匣底藏着一幅未竟的画稿:少女蹲在溪边喂鱼,裙裾浸在春水中,侧脸映着天光,比溪中的锦鲤更灵动鲜活。画边一行小楷:「癸卯仲春,见鱼食尽欢。」

“苏兄这般出神,莫非在琢磨‘所谓伊人,在水一方’?”邻座同窗凑过来打趣。

苏珩从容不迫地合上木匣,唇边泛起一丝无奈的笑意:“春困罢了,这《蒹葭》背了半日,总记不真切。”

他自然不会说,昨日听闻林清清要去洛阳,他连夜修书,婉拒了表兄的邀约,转而托在洛阳编修地方志的舅父,为他谋了个整理文献的 ...

前言

前几天听了一首歌,歌名就叫《谎》,歌手是双笙是一首非常非常非常有画面感的小甜歌,歌曲整体欢快且画面感极强这几天总在耳机中循环到,忍不住手痒,总想把我想看到的画面记录下来于是就有了这篇文章?小说?随笔?算了,无所谓

正文庆历四年春,滕子京谪守巴陵郡,越明年,政通人和……开玩笑开玩笑,正文开始

《谎》·第一章 · 青衫初见永和七年,春深,槐影斑驳。

镇北将军府的独女林笙,是京城里一块出了名的“顽石”。她不爱绣花抚琴,偏生爱瞧东家短长,翻西家墙头。今日将王御史家公子爬树卡裆的窘态描成小像,明日把赵尚书家后院的呷醋纷争编作俚曲。林老将军的胡子常被她气得翘起,连悬于正堂的家法藤条,都蒙了层薄灰——实在是打得频了,连藤条都倦了。

“孽障!今日你若再气走周夫子,便去祠堂跪上三日!”将军的怒吼惊飞了檐下筑巢的燕子。廊下的少女却浑不在意,葱白的指尖漫不经心地绕着一绺青丝,杏眼中漾着狡黠的光。她正琢磨,新来的夫子会是何等模样,是蓄着山羊须,还是生着酒糟鼻?

然而,被小厮引入书斋的,却是一位青衫落拓的年轻人。他不过弱冠年纪,眉目清俊如山水初染,行止间并无半分迂腐气,倒透着几分名士风流。目光掠过窗 ...

前言有没有人遇到过生活中的某个场景,突然让你感觉很熟悉?也许是某个人在某个特定的天气说的某句话、某个动作、某个神态甚至是某个瞬间,让你感觉“我好像经历过……”

梦是如何产生的?我们每个人或多或少都有做过梦,那么有没有过疑问,梦境是如何生成的呢?

科学的说法按照科学的说法(不知真假,没有足够多数据支撑但是他字多):梦的形成机制涉及多个方面,包括大脑皮层活动、心理因素的反映、记忆的重构与巩固等。梦主要发生在快速眼动(REM)阶段,这个阶段人的脑电波活动跟醒着的时候差不多活跃,所以大脑就开始“胡思乱想”了。梦境可以被视为大脑在睡眠期间对信息的整合和处理过程。……

这样的解释,反正的所有字我都认识,但是具体意思还是懵懵懂懂凑巧,我这里有一个非官方的解释

个人看法我是学计算机的,所以我习惯用计算机的思维方式来看待这个问题。

假如把人比作一台计算机,那么I/O接口就对应着我们的感官和四肢。至于大脑究竟是CPU还是硬盘,其实并不重要,我们可以暂时把大脑看作是一个既能存储又能计算的“数据中心”。这样一来,逻辑就变得清晰了:

大脑负责接收、处理、响应、存储来自各种感官接口的信息。经过计算后,大脑会 ...

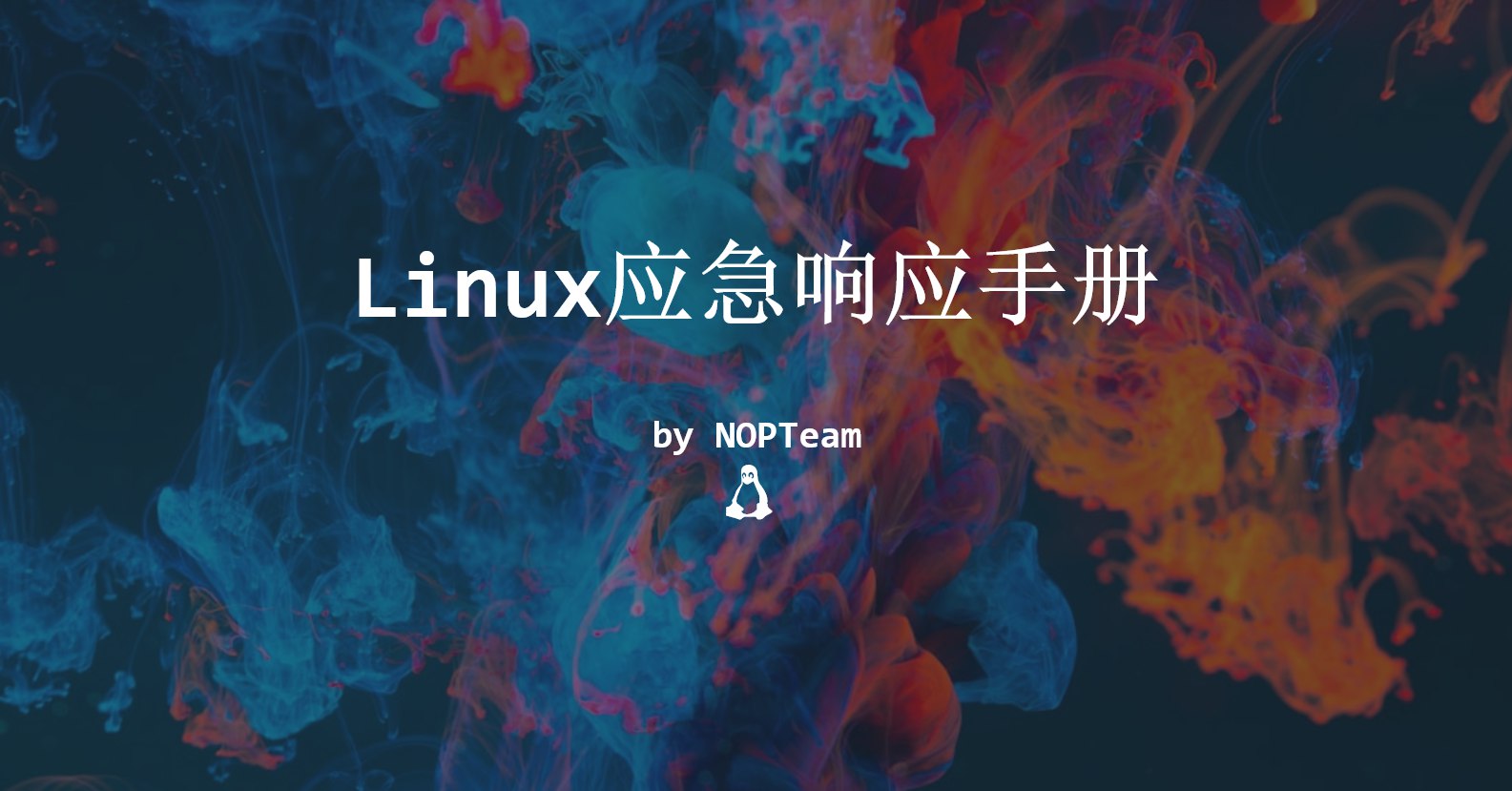

0x01 查找文件

从环境变量查找文件

which

只能查找系统命令的具体文件位置

whereis

查找的类型不只是系统命令(二进制文件),还有一些其他文件,比如源文件等,在$PATH路径基础上增加了一些系统目录的查找,查找范围比which稍大,查找速度快

b 只查找二进制文件

B 指定寻找二进制文件的路径

s 只搜索源文件

S

locate

从索引数据库(/var/lib/mlocate/mlocate.db)里查找文件,数据库每天更新,所以可能查到的文件不是最新的,甚至可能已经被删除了,可以使用 updatedb 来进行更新数据库强烈建议在updatedb执行前查找一次,updatedb更新后查找一次locate 默认会把包含所查询的字符的结果都显示出来,比如我们想查询 ls ,那么类似 tools 这种结果也会显示出来locate 是一个很好的搜索工具,所以详细说几个参数

b 只搜索文件名,不搜索文件夹

i 忽略大小写

r “” 正则匹配

find

find 是从文件系统中进行搜索,大而全,但是巨慢,以上命令都查找不到的时候再使用这个命令fi ...

0x01 文件无法删除

以 evil.sh文件 为例,下列提到的方法都是在常规 rwx 权限满足条件后依旧无法删除文件的情况

文件被进程占用lsof evil.sh

文件存在隐藏属性lsattr evil.sh

一般导致无法删除的隐藏属性有两种 a 和 i 可以像图中一样使用下列命令进行取消chattr -a evil.shchattr -i evil.sh

文件上层目录存在 SBIT 权限

这种情况只存在于非 root 权限去删除其他用户创建的目录的情况,即使文件权限是 777也无法进行删除以非 root 用户 join 删除 test1 用户创建的 /tmp/test1_dir/test1.txt 为例

0x02 netstat -pantu pid处显示 -

存在隐藏挂载

有些时候 netstat -pantu 显示 pid 处显示为 -可能是使用了下面的方法隐藏mkdir .hiddenmount -o bind .hidden /proc/PID这种情况可以使用 cat /proc/$$/mountinfo 来查看挂载信息通过 umount /pro ...

0x01 定损

定损过程就是确定受害范围的过程,此过程主要是与网络安全负责人、系统管理员、应用管理员、网络管理员等进行沟通交流

统计出与受害系统使用了相同密码的服务器

统计出与受害系统部署了相同存在漏洞或特有服务的服务器

例如负载均衡下的服务器

统计出与受害系统同一管理人员管理下的服务器

主要是系统管理员和应用管理员

统计出受害系统可以使用 ssh 密钥直接登录的服务器

统计出受害系统受害期间频繁交互的服务器

…

0x02 针对性排查处理

如果服务器数量不多,可以按照常规安全检查章节对服务器进行安全检查

若服务器数量较多,可以通过安全设备查看是否存在来自这些服务器发起的攻击

对内发起攻击

对外发起攻击

修改这些服务器的密码,尽量保证每一台服务器密码均不同,且为强口令

善后阶段是所有事件处置都要做的步骤,放在最后一起写,主要内容包括以下几个方面

0x01 杀毒工具查杀

chkrootkit

clamav

Unhide

Rootkit Hunter

0x02 history 信息

以下四种情况history 会不完整

被清空或设置不记录, history -c 或者 unset HISTORY HISTFILE HISTSAVE HISTZONE HISTORY HISTLOG; export HISTFILE=/dev/null; export HISTSIZE=0; export HISTFILESIZE=0

如果ssh 异常中断(比如网络中断),历史命令还在缓冲区中不会写入到文件中,就会导致此连接执行的命令没有记录

如果命令前带一个空格,这条命令就不会被记录

通过 ssh 直接远程执行的命令不会记录

例如 ssh ubuntu@192.168.1.1 “whoami”

history 信息默认是不显示命令执行的时间的,默认并没有记录,可以通过配置环境变量将时间显示出来,在设置后 ...